Với tốc độ phát triển ngày càng mạnh của Internet cùng với sự bùng nổ của các thiết bị công nghệ số các tội phạm mạng ngày càng trở nên thông thạo, sáng tạo và có kỹ thuật chuyên sâu. Họ đang ngày càng tinh vi và khó nắm bắt, phát hiện.

Một dòng malware mới đã được phát hiện dựa trên một kỹ thuật độc đáo để đánh cắp thông tin thẻ thanh toán từ các hệ thống bán hàng tiêu điểm (PoS).

Tổng quan tình hình an ninh mạng Việt Nam năm 2017 có nhiều biến động lớn, các cuộc tấn công ngày càng có quy mô và có chủ đích, chủ yếu nhằm vào các tổ chức chính phủ và các tài khoản tín dụng cá nhân.

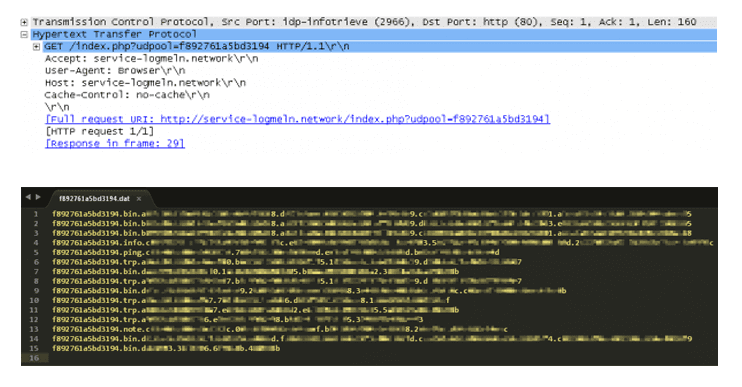

Kể từ khi phần mềm độc hại POS mới dựa vào lưu lượng truy cập DNS của giao thức người dùng (UDP) cho quá trình lọc thông tin thẻ tín dụng, các nhà nghiên cứu bảo mật tại Forcepoint Labs, người đã phát hiện ra phần mềm độc hại đặt tên cho nó là UDPoS.

UDPoS là phần mềm độc hại đầu tiên sử dụng các truy vấn DNS (Domain Name System) để lọc dữ liệu bị đánh cắp, thay vì HTTP đã được sử dụng bởi hầu hết các phần mềm độc hại POS trong quá khứ. Bên cạnh việc sử dụng các yêu cầu DNS ‘không bình thường’ để quét dữ liệu, phần mềm độc hại UDPoS cải trang thành một bản cập nhật từ LogMeIn – một dịch vụ kiểm soát máy tính từ xa hợp pháp được sử dụng để quản lý máy tính và các hệ thống khác từ xa – nhằm tránh sự phát hiện trong khi chuyển dữ liệu thẻ thanh toán bị đánh cắp tường lửa và các điều khiển bảo mật khác.

Mẫu phần mềm độc hại phân tích bởi các nhà nghiên cứu đã liên kết với một máy chủ lệnh và kiểm soát (C & C) ở Thụy Sĩ chứ không phải là các nghi phạm thông thường của Hoa Kỳ, Trung Quốc, Hàn Quốc, Thổ Nhĩ Kỳ hay Nga. Máy chủ chứa một tệp tin dropper, là một kho lưu trữ tự giải nén có chứa phần mềm độc hại thực tế.

Cần lưu ý rằng phần mềm độc hại của UDPoS chỉ có thể nhắm mục tiêu các hệ thống POS cũ hơn sử dụng LogMeIn. Giống như hầu hết các phần mềm độc hại, UDPoS cũng tích cực tìm kiếm phần mềm chống vi rút và các máy ảo và vô hiệu hóa nếu tìm thấy bất kỳ. Các nhà nghiên cứu nói rằng “hiện tại liệu đây có phải là sự phản ánh của phần mềm độc hại đang trong giai đoạn phát triển/ thử nghiệm tương đối sớm”.

Đến nay vẫn chưa có bằng chứng về phần mềm độc hại của UDPoS đang được sử dụng để đánh cắp dữ liệu thẻ tín dụng hoặc thẻ nợ nhưng các bài kiểm tra của Forcepoint đã chỉ ra rằng phần mềm độc hại thực sự có khả năng thực hiện điều này thành công. Một trong những máy chủ C & C mà các mẫu phần mềm độc hại của UDPoS giao tiếp đã hoạt động và phản ứng nhanh trong quá trình điều tra mối đe dọa, cho thấy các tác giả ít nhất đã chuẩn bị để triển khai phần mềm độc hại này một cách tự nhiên.

Cần lưu ý rằng những kẻ tấn công đằng sau phần mềm độc hại không bị ảnh hưởng bởi dịch vụ LogMeIn-nó chỉ mang tính chất giả mạo. LogMeIn đã xuất bản một blogpost trong tuần này, cảnh báo các khách hàng của mình không để rơi vào lừa đảo.

LogMeIn lưu ý: “Theo điều tra của chúng tôi, phần mềm độc hại nhằm mục đích đánh lừa người dùng không nghi ngờ vào việc thực hiện một email, liên kết hoặc tập tin độc hại, có thể chứa tên LogMeIn. “LogMeIn không cung cấp liên kết, tệp tin hoặc tệp thi hành này và cập nhật cho các sản phẩm của LogMeIn, bao gồm bản vá lỗi, cập nhật, v.v. sẽ luôn được gửi an toàn trong sản phẩm. phần mềm cũng bao gồm cả tệp đính kèm hoặc liên kết đến một phiên bản hoặc cập nhật mới. “

Theo các nhà nghiên cứu của Forcepoint, việc bảo vệ chống lại mối đe dọa như vậy có thể là một đề xuất khôn lanh, vì “gần như tất cả các công ty đều có tường lửa và các sự bảo vệ khác để theo dõi và lọc các thông tin dựa trên TCP và UDP”, nhưng DNS vẫn thường được đối xử khác biệt, cơ hội vàng cho tin tặc để rò rỉ dữ liệu.

Năm ngoái, chúng tôi đã tìm thấy một Trojan truy cập từ xa (RAT), được gọi là DNSMessenger , sử dụng các truy vấn DNS để thực hiện các lệnh PowerShell độc ác trên các máy tính bị xâm nhập, làm cho phần mềm độc hại khó phát hiện trên các hệ thống được nhắm mục tiêu.

Bạn cần tìm kiếm giải pháp an ninh mạng toàn diện cho Doanh nghiệp của mình? đến ngay với giải pháp an ninh mạng Toàn Diện Securitybox nhé.

Nguồn: The hackernews