Các nhà nghiên cứu bảo mật của Cisco Talos vừa mới phát hiện một chi tiết mới về mã độc VPNFilter, một mã độc phức tạp đã lợi dụng hơn 500.000 bộ định tuyến trên ít nhất 54 quốc gia để tạo một IoT botnet khổng lồ, cho phép hacker theo dõi thông tin cá nhân của nạn nhân và tiềm tàng khả năng tiến hành các hoạt động mang tính phá hoại trên không gian mạng.

Ban đầu, người ta cho rằng mục tiêu mà mã độc nhắm tới là các bộ định tuyến của Linksys, MikroTik, NETGEAR và TP-Link nhưng khi đi vào phân tích sâu hơn, các nhà nghiên cứu bảo mật phát hiện VPNFilter cũng hack các thiết bị được sản xuất bởi ASUS, D-Link, Huawei, Ubiquiti, QNAP, UPVEL và ZTE.

Để chiếm quyền điều khiển các thiết bị kể trên, mã độc chỉ dựa vào các lỗ hổng đã được biết đến công khai hoặc thử các cặp thông tin xác thực mặc định chứ không khai thác bất kỳ một lỗ hổng zero-day nào.

VPNFilter “ssler” – thành phần thực hiện tấn công Man-in-the-Middle

Trong nghiên cứu mới, các chuyên gia bảo mật đã công bố phát hiện kỹ thuật trên thành phần “ssler”, một công cụ sniffer phức tạp cho phép hacker chặn lưu lượng mạng đi qua các bộ định tuyến bị nhiễm mã độc và gửi payload độc hại trong một cuộc tấn công Man-in-the-Middle.

“Module ssler cung cấp khả năng lọc dữ liệu và lây nhiễm mã JavaScript bằng cách chặn tất cả các giao tiếp mạng đi qua cổng thiết bị trên cổng 80”.

Module 3 bước này cũng cho phép mã độc thực hiện một cơ chế tồn tại bền vững trên thiết bị nạn nhân ngay cả sau khi thiết bị được khởi động lại.

Module ssler được thiết kế để phát tán payload độc hại được tùy chỉnh cho từng thiết bị cụ thể, xác định hành vi của module và các trang web mục tiêu thông qua một danh sách tham số.

Các tham số này bao gồm các thiết lập để xác định vị trí thư mục trên thiết bị để lưu trữ dữ liệu nghe lén được, địa chỉ IP nguồn-đích để lập luật bảng định tuyến cũng như URL đích để lây nhiễm mã JavaScript.

Để thiết lập sniffing cho tất cả các request gửi qua cổng 80, ssler cấu hình bảng định tuyến của thiết bị ngay sau khi nó được cài đặt để chuyển hướng tất cả lưu lượng mạng qua cổng 80 đến local service của nó trên cổng 8888. Để đảm bảo các luật bảng định tuyến không bị gỡ, ssler xóa chúng và thêm lại sau mỗi 4 phút.

Để nghe lén các HTTPS request, ssler thực hiện tấn công SSLStrip, nó chuyển HTTPS sang HTTP, buộc trình duyệt nạn nhân phải giao tiếp của giao thức HTTP.

VPNFilter “dstr” – Thành phần phá hoại

VPNFilter có một thành phần đảm nhiệm chức năng phá hoại thiết bị bị lây nhiễm bằng cách xóa các file quan trọng đối với chức năng của thiết bị. Mã độc kích hoạt một killswitch trên bộ định tuyến trước khi xóa các tập tin khác trên hệ thống nhằm che giấu sự hiện diện của nó trong quá trình điều tra số. Chức năng này có thể được kích hoạt trên một thiết bị nạn nhân đơn lẻ hoặc kích hoạt đồng thời trên diện rộng gây gián đoạn truy cập Internet trên hàng trăm nghìn máy tính đồng thời.

Chỉ khởi động lại bộ định tuyến thôi là không đủ

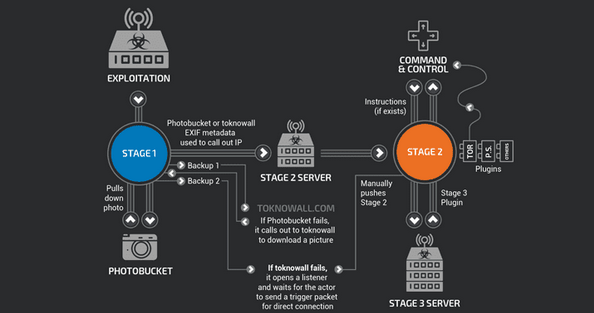

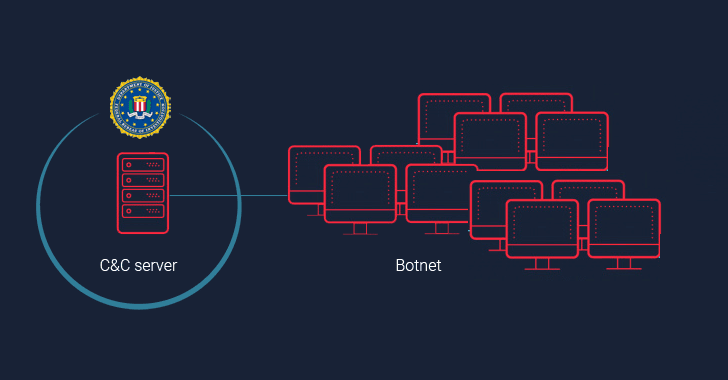

Mặc dù FBI đã kiểm soát được một máy chủ C&C quan trọng ngay sau khi phát hiện ra VPNFilter, mạng botnet này vẫn duy trì hoạt động do thiết kế linh hoạt, nhiều giai đoạn của nó.

Giai đoạn đầu tiên của mã độc có thể được kích hoạt khi bộ định tuyến khởi động lại, thực hiện cơ chế tồn tại bền vững trên thiết bị nạn nhân và triển khai giai đoạn 2 và 3. Do đó, mỗi khi bộ định tuyến được khởi động lại, giai đoạn 2 và 3 của mã độc được cài đặt lại. Điều này có nghĩa ngay cả khi FBI kiểm soát máy chủ C&C chính của botnet, đã có hàng trăm nghìn bộ định tuyến bị nhiễm mã độc và bị cài đặt giai đoạn 2-3 theo cơ chế trên.

Do đó, việc khởi động lại thiết bị là không đủ để loại bỏ hoàn toàn mã độc VPNFilter. Người dùng cần thực hiện các biện pháp bổ sung một cách linh hoạt mà cách tốt nhất là liên hệ với nhà sản xuất thiết bị.

Đối với một số thiết bị, việc reset về trạng thái mặc định có thể giúp gỡ bỏ hoàn toàn mã độc vì thao tác này gỡ bỏ giai đoạn 1 của nó, trong khi một số ít mẫu thiết bị có thể gỡ bỏ giai đoạn 1 của mã độc ngay khi khởi động lại và cập nhật một bản vá.

Nếu bộ định tuyến của bạn không thể được cập nhật, tốt nhất là hãy bỏ nó đi và thay bằng một cái mới. Bảo mật và riêng tư cá nhân của bạn không chỉ đáng giá bằng một bộ định tuyến cũ kỹ.

Lỗ hổng phần mềm trên Google Chrome cho phép hacker lấy được mọi thông tin Facebook của người dùng

Nguồn: Tổng hợp