Các nhà nghiên cứu bảo mật đã tìm thấy một số phần mềm độc hại được lưu trữ trên nền tảng Google Sites_nền tảng xây dựng lên các trang web. Tuy nhiên, mối đe dọa thực sự lại nằm ở chỗ một kẻ lừa đảo đánh cắp thông tin có thể tận dụng lỗ hổng này để gửi dữ liệu của nạn nhân đến máy chủ MySQL do chính chúng kiểm soát một cách đơn giản và nhanh gọn.

Phần mềm độc hại mới được phát hiện này có tên LoadPCBanker. Về bản chất, nó là một tệp thực thi được ngụy trang dưới dạng file PDF có chứa thông tin đặt phòng của một nhà khachs hay khách sạn nào đó, và đồng thời “trú ngụ” trong không gian lưu trữ của File Cabinet dành cho Google Site.

Theo đó, tên của tệp PDF được trích xuất sẽ là PDF Reservations Details MANOEL CARVALHO hospedagem familiar detalhes PDF.exe,”. Giữa vào tên của tệp PDF trích xuất, có thể thấy rằng kẻ tấn công đang nhắm mục tiêu vào các nạn nhân nói tiếng Anh và/hoặc nói tiếng Bồ Đào Nha.

XEM THÊM: CẢNH BÁO: Lỗ hổng an toàn thông tin trên hệ quản trị nội dung Drupal

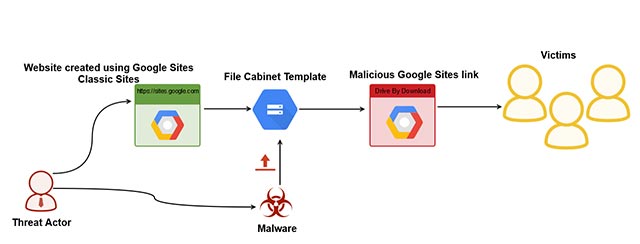

Các nhà nghiên cứu bảo mật tại Netskope đã chính thức báo cáo đích danh các trang web Google liên quan có lưu trữ phần mềm độc hại vào ngày 12 tháng 4 vừa qua. Tuy nhiên, Google vẫn chưa có động thái ngăn chặn hay khắc phục vấn đề. “Những kẻ tấn công nhiều khả năng đã sử dụng Google sites để tạo một trang web tùy ý, sau đó sử dụng mẫu file cabinet để tải lên các payload và cuối cùng gửi URL kết quả đến các mục tiêu tiềm năng”.

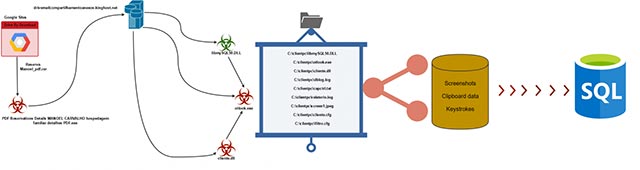

Khi được khởi chạy, tệp PDF giả tạo sẽ âm thầm tạo một thư mục và tải các payload có tên libmySQL50.DLL, otlook.exe và cliente.dll từ trang web lưu trữ tệp Kinghost.

Nhìn qua có thể thấy rõ ràng rằng payload “otlook.exe” được đặt tên như vậy nhằm mạo danh ứng dụng email Microsoft Outlook. Trên thực tế, payload này là “một kẻ đánh cắp thông tin nguy hiểm”, có thể chụp ảnh màn hình, ghi lại dữ liệu được lưu trong clipboard và đồng thời ghi lại các mật khẩu đăng nhập trên hệ thống nạn nhân.

Bên cạnh đó, nó cũng có chức năng như một trình tải xuống cho một tập tin chứa thông tin đăng nhập và chi tiết kết nối đối với cơ sở dữ liệu SQL nhận thông tin bị đánh cắp. Tập tin này sau đó sẽ được cập nhật liên tục với các thông tin truy cập mới.

Đê “vận chuyển” dữ liệu được hiệu quả hơn, nhiều khả năng mã độc sẽ tận dụng đến sự trợ giúp của thành phần DLL, đây là một thư viện giúp tạo điều kiện cho việc kết nối với máy chủ cơ sở dữ liệu dễ dàng hơn.

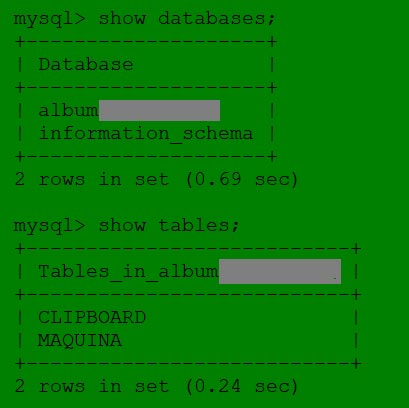

Một bản ghi cơ sở dữ liệu thu được cho thấy có 2 bảng thông tin: Bảng thứ nhất hiển thị thông tin về hệ thống bị lây nhiễm, trong khi bảng còn lại có chứa thông tin về dữ liệu clipboard bị đánh cắp như sau:

Các nhà nghiên cứu đã xác định được rằng kẻ tấn công có vẻ đặc biệt quan tâm đến việc giám sát một hệ thống các thiết bị cụ thể và chụp ảnh màn hình một số thông tin từ các máy tính nạn nhân bị xâm phạm. Kết quả này có được sau khi chúng tôi nhận thấy rất nhiều phản hồi của các máy tính bị lây nhiễm, nhưng chỉ một số ít được giám sát tích cực”, nhóm nghiên cứu cho biết.

Các nhà nghiên cứu cũng tin rằng trên thực tế, đã từng có loại phần mềm độc hại cùng tương tự xuất hiện vào khoảng đầu năm 2014. Trong khi đó các chiến dịch tấn công gần đây bắt đầu được ghi nhận từ khoảng tháng 2 năm nay. Hiện vẫn chưa rõ rằng liệu có một kẻ duy nhất đứng sau tất cả các cuộc tấn công dạng này, hay mã phần mềm độc hại đã được chia sẻ với nhiều tổ chức tội phạm mạng khác nhau.

XEM THÊM: Phần mềm độc hại XBash tích hợp ransomware, khai thác tiền ảo & Botnet

Nguồn: quantrimang