Mới đây, đội ngũ chuyên nghiên cứu về bảo mật có tên MalwareHunterTeam đã phát hiển ra biến thể mới của Ryuk Ransomware. Biến thể này có bổ sung thêm địa chỉ IP và danh sách đen các hệ thống máy tính để qua đó những máy tính phù hợp sẽ không bị mã hóa. Các nhà nghiên cứu bảo mật đã nhận thấy rằng biến thể mới được ký bởi một chứng chỉ kỹ thuật số. Sau khi mẫu ransomware này được kiểm tra kỹ lưỡng bởi nhà nghiên cứu bảo mật Vitali Kremez, người ta đã phát hiện ra rằng có một vài thay đổi quan trọng đã được áp dụng đối với biến thể mới, vốn không được tìm thấy trong các phiên bản trước đó.

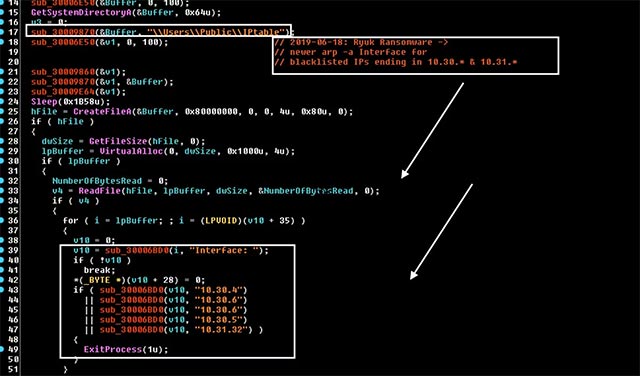

Biến thể mới Ryuk Ransomware sẽ được bổ sung thêm khả năng kiểm tra dữ liệu đầu ra của arp -a cho các chuỗi địa chỉ IP cụ thể và nếu những chuội IP này được tìm thấy, nó sẽ không mã hóa máy tính nạn nhân. Các chuỗi địa chỉ IP cục bộ được mã độc tìm kiếm bao gồm: 10.30.4, 10.30.5, 10.30.6 hoặc 10.31.32.

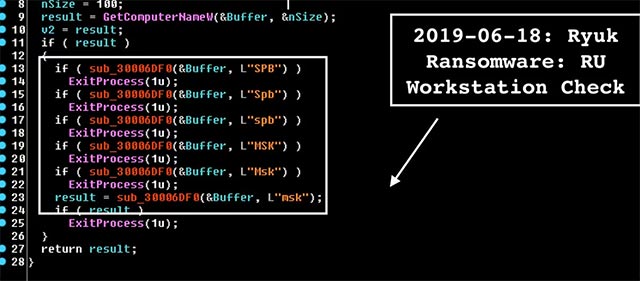

Ngoài danh sách đen địa chỉ IP, biến thể Ryuk mới này cũng sẽ có khả năng so sánh tên máy tính mục tiêu với các chuỗi “SPB”, “Spb”, “spb”, “MSK”, “Msk” và “msk”. Nếu tên máy tính mục tiêu chứa bất kỳ chuỗi nào trong số này, Ryuk sẽ không tiến hành mã hóa máy tính đó.

Mặc dù Ryuk Ransomware đã cố gắng “bỏ qua” các hệ thống máy tính sử dụng tiếng Nga, tiếng tiếng Ukraina hoặc tiếng Belarus, nhưng vẫn không loại trừ khả năng những máy tính có trụ sở ở Nga vẫn có thể bị lây nhiễm “nhầm”.

Ví dụ, kẻ tấn công có thể nhắm mục tiêu vào những hệ thống máy tính đặt tại Hoa Kỳ, nhưng chuyên gia bảo mật Vitali Kremez cho rằng sau khi sử dụng “EternalRomance exploit và phương thức lây lan SMB, chúng hoàn toàn có thể sử dụng cobalt strike để tấn công vào các hệ thống đặt tại Nga”.

Bằng cách kiểm tra các chuỗi “MSK” (có thể là viết tắt của Moskow và “SPB”, nghĩa là St. Petersburg), mã độc sẽ tránh được khả năng lây nhiễm cho các máy tính thuộc khu vực Cộng đồng các Quốc gia Độc lập (CIS).

Lỗ hổng nghiêm trọng trong tiện ích mở rộng phổ biến được báo cáo cho người dùng Chrome

Mã hóa như thông thường

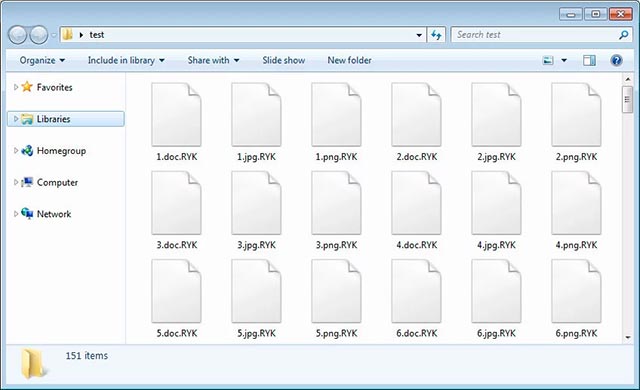

Nếu hệ thống máy tính mục tiêu không chứa những đặc điểm trùng theo tiêu chí kiểm tra của mã độc, nó sẽ vẫn bị mã hóa như bình thường. Ryuk Ransomware sẽ nối phần đuôi mở rộng .RYK vào các tệp đã bị nó mã hóa thành công.

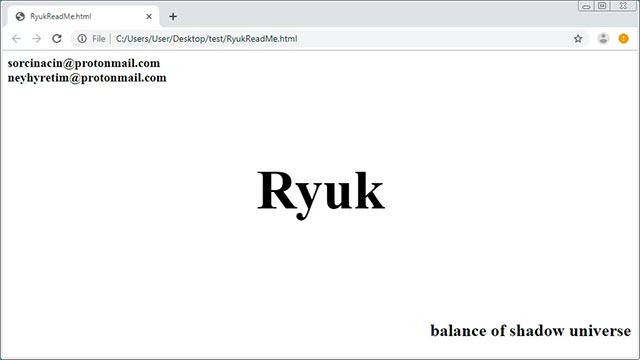

Trong khi mã hóa tập tin, mã độc cũng sẽ tạo ra các file RyukReadMe.html với nội dung là ghi chú tiền chuộc có chứa cụm từ “balance of shadow universe”, và một vài địa chỉ email để nạn nhân liên hệ thanh toán tiền chuộc.

Cụm từ “balance of shadow universe” (tạm dịch: sự cân bằng của vũ trụ bóng tối) nghe khá “ngầu” nhưng hiện các nhà nghiên cứu bảo mật vẫn chưa thực sự nắm được ý nghĩa ẩn chứa sau nó là gì. Trong khi đó, các địa chỉ email hiện đang được sử dụng trong ghi chú tiền chuộc là [email protected] và [email protected].

Vẫn như mọi khi, chúng tôi khuyên bạn không nên trả tiền chuộc nếu có thể và thay vào đó, hãy khôi phục lại dữ liệu quan trọng từ các bản sao lưu.

Bảo vệ máy tính trước sự lây lan của Ryuk Ransomware

Về bản chất, mã độc tống tiền chỉ thực sự gây hại trong trường hợp bạn hoàn toàn không có cách nào để khôi phục lại lượng dữ liệu đã bị mã hóa của mình. Do vậy, điều quan trọng là luôn phải sở hữu một bản sao lưu đáng tin cậy đối với những dữ liệu quan trọng, đồng thời tự xây dựng cho mình kế hoạch sao lưu định kỳ sao cho hợp lý nhất.

Bên cạnh đó, các bản sao lưu tài liệu quan trọng cũng nên được lưu trữ ngoại tuyến và khiến cho ransomware không thể truy cập được.

Mặc dù phần mềm ransomware này không được phát tán qua thư rác như nhiều mã độc tống tiền nổi tiếng khác, nhưng rất có thể nó đang được cài đặt bởi các Trojan. Như vậy, điều quan trọng tiếp theo là tất cả người dùng trong hệ thống máy tính đều phải được đào tạo, cũng như bổ sung kiến thức về cách xác định chính xác thư rác độc hại và không được mở bất kỳ tệp đính kèm nào mà chưa xác định rõ ràng các câu hỏi như chúng được gửi từ đâu và tại sao lại được gửi.

Cuối cùng, điều quan trọng nhất là phải đảm bảo rằng hệ thống mạng của bạn không làm cho các dịch vụ Remote Desktop Service có thể truy cập được công khai qua Internet. Thay vào đó, bạn nên đặt nó phía sau tường lửa và thiết lập chỉ có thể truy cập được thông qua VPN.

Chiến dịch botnet GoldBrute nhằm vào 1,5 triệu máy chủ RDP trên toàn thế giới

Nguồn: Tham khảo