Trước tình hình các vấn đề về an ninh mạng ngày càng diễn biến một cách phức tạp và có quy mô, các loại mã độc ngày càng khó nhận biết như hiện nay. Với chủ đề hướng dẫn phòng chống sự cố mã độc và xử lý sự cố cho PC và Laptop, phần 1 này chuyên gia an ninh mạng Bùi Đình Cường sẽ hướng dẫn các bạn 5 cách phòng chống mã độc.

1. Thiết lập các chính sách

Nếu một tổ chức không xác định được tầm quan trọng của việc phòng tránh mã độc trong các chính sách của mình thì các hoạt động phòng tránh mã độc không thể được thực hiện nhất quán và hiệu quả. Các chính sách liên quan đến phòng tránh mã độc nên phổ quát nhất có thể để dễ dàng triển khai và không phải thay đổi nhiều lần nhưng cũng cần được cụ thể hóa đủ để làm rõ mục đích và phạm vi áp dụng. Các đối tượng của chính sách phòng tránh mã độc của một tổ chức cần bao gồm cả các thiết bị kết nối từ xa hoặc có liên quan đến tổ chức đó – bao gồm các máy tính trong và ngoài phạm vi quản lý của tổ chức (VD: máy tính của đối tác, máy tính tại nhà của nhân viên, các thiết bị di động).

Một chính sách phòng tránh sự cố mã độc thông thường:

- Yêu cầu rà quét mã độc trên các thiết bị từ bên ngoài tổ chức trước khi chúng được đưa vào sử dụng.

- Yêu cầu quét mã độc trên các file đính kèm email trước khi mở chúng.

- Nghiêm cấm/ngăn chặn gửi hoặc nhận các định dạng file cụ thể (chẳng hạn .exe) qua email.

- Cấm hoặc hạn chế việc sử dụng các phần mềm không cần thiết vì nhiều phần mềm có thể bị lợi dụng để truyền nhiễm mã độc (VD: các ứng dụng nhắn tin hoặc dịch vụ truyền file).

- Hạn chế sử dụng các thiết bị ngoại vi di động (VD: USB), đặc biệt đối với các máy tính nhiều người truy cập.

- Chỉ định các công cụ phòng tránh mã độc cụ thể (VD: phần mềm diệt virus, công cụ lọc nội dung,…) đối với từng loại máy tính cụ thể (VD: mail server, web server, laptop, smart phone,…) và đối với từng ứng dụng cụ thể (VD: email client, trình duyệt web,…); đặt ra các yêu cầu mức cao (high-level requirements) đối với việc cấu hình và bảo trì phần mềm (VD: tần suất cập nhật phần mềm, tần suất và phạm vi rà quét máy tính,…).

- Cấm hoặc hạn chế việc sử dụng các thiết bị di động (bao gồm cả thiết bị do tổ chức cấp phát hoặc sở hữu cá nhân) trong mạng của tổ chức hoặc sử dụng để truy cập từ xa.

XEM THÊM: Phương pháp phân tích mã độc (Phần 1)

2. Nâng cao nhận thức

Tất cả người dùng trong tổ chức cần được trang bị nhận thức về cách mã độc xâm nhập và lây nhiễm qua các máy tính, những hành vi nguy hại mà mã độc có thể thực hiện, những hạn chế về khả năng kiểm soát sự cố mã độc và tầm quan trọng của người dùng trong việc phòng tránh sự cố mã độc, nhấn mạnh vào việc tránh những cuộc tấn công social engineering.

Chương trình nâng cao nhận thức cho nhân viên của một tổ chức cần bao gồm các chính sách như đã đề cập ở phần 1.1, kết hợp với một số hành động thực tế như:

- Không mở các email, file đính kèm email hoặc các đường dẫn khả nghi từ người gửi không rõ ràng; không truy cập các trang web có thể chứa nội dung độc hại.

- Không click vào các cửa sổ pop-up khả nghi trên trình duyệt.

- Không mở các file với phần mở rộng có thể liên quan đến mã độc như .bat, .com, .exe, .pif, .vbs,…

- Không được tắt cơ chế kiểm soát an ninh mã độc như phần mềm antivirus, phần mềm lọc nội dung, tường lửa,…

- Không sử dụng tài khoản người dùng mức quản trị hệ thống để thực hiện các hoạt động thông thường trên máy tính.

- Không tải xuống và chạy các ứng dụng từ nguồn không uy tín.

Các tổ chức cũng cần bắt buộc nhân viên của mình có kiến thức về chính sách và các thủ tục xử lý sự cố mã độc như cách xác định một máy tính bị lây nhiễm, cách báo cáo khi nghi ngờ xảy ra sự cố mã độc và trách nhiệm hỗ trợ của nhân viên trong việc xử lý sự cố (VD: cập nhật phần mềm antivirus, rà quét máy tính để xác định mã độc… Nhân viên cần hiểu được thông báo của tổ chức khi một sự cố mã độc xảy ra và nắm được những thay đổi tạm thời để xử lý sự cố, chẳng hạn như ngắt kết nối một máy tính bị lây nhiễm khỏi hệ thống mạng.

Hoạt động phổ cập nhận thức cho nhân viên của một tổ chức cần bao gồm việc đào tạo phòng tránh các cuộc tấn công sử dụng kỹ thuật xã hội. Một số ví dụ khuyến nghị nhằm tránh cuộc tấn công kỹ thuật xã hội như:

- Không trả lời các email yêu cầu cung cấp thông tin tài chính và thông tin cá nhân. Thay vào đó, liên hệ trực tiếp tới cá nhân hoặc tổ chức đối tác bằng điện thoại hoặc website chính thức. Không sử dụng thông tin liên lạc được cung cấp trong email và không click vào bất kỳ file đính kèm hay đường dẫn nào trong email.

- Không cung cấp mật khẩu, mã PIN hoặc các mã truy cập khác khi trả lời email hoặc điền vào các cửa sổ pop-up không mong muốn. Chỉ cung cấp các thông tin truy cập trên đối với website và ứng dụng hợp lệ.

- Không mở file đính kèm email ngay cả từ người gửi quen biết. Nếu nhận được một file đính kèm email, cần liên hệ với người gửi (có thể bằng điện thoại hoặc phương tiện liên lạc khác) để xác nhận file đính kèm là an toàn.

- Không phàn hồi bất kỳ email khả nghi nào.

Việc nâng cao nhận thức của nhân viên có vai trò quan trọng trong việc giảm khả năng xảy ra và thiệt hại từ sự cố mã độc nhưng chỉ nên coi đây là hoạt động bổ sung cho các biện pháp ngăn chặn mã độc bằng kiểm soát kỹ thuật. Một tổ chức không nên coi việc nâng cao nhận thức cho nhân viên là yếu tố chính trong việc phòng tránh sự cố mã độc.

Chương trình nâng cao nhận thức cho nhân viên nên được coi là hoạt động trang bị kiến thức nền tảng về phòng tránh mã độc cho mọi nhân viên IT cũng như chuyên viên an toàn thông tin và quản trị viên hệ thống. Tất cả các nhân viên IT đều phải đạt được mức kiến thức cơ bản nhất định về phòng tránh mã độc và từng cá nhân phải được huấn luyện những công việc cụ thể về phòng tránh mã độc, tùy vào lĩnh vực và vị trí công việc cụ thể của mỗi người. Chuyên viên an toàn thông tin cần cập nhật tin tức về các mối đe dọa mã độc mới, đánh giá khả năng bị ảnh hưởng đối với chính tổ chức của mình và đề xuất biện pháp ngăn chặn sớm nhất có thể.

3. Giảm thiểu các lỗ hổng phần mềm

Mã độc thường tấn công một host bằng cách khai thác lỗ hổng của hệ điều hành, các dịch vụ và các ứng dụng. Giảm thiểu lỗ hổng phần mềm là bước rất quan trọng trong việc phòng tránh mã độc, nhất là đối với các mã độc được phát tán ngay sau khi một lỗ hổng phần mềm mới được công bố hoặc thậm chí trước khi lỗ hổng đó được biết đến rộng rãi. Cần cập nhật các bản vá lỗi hoặc cấu hình lại phần mềm (VD: vô hiệu hóa dịch vụ chứa lỗ hổng). Việc giảm thiểu lỗ hổng phần mềm cần phải có các chính sách, tiến trình và thủ tục rõ ràng.

Một tổ chức nên cân nhắc sử dụng các công nghệ bảo mật tự động hóa (security automation technologies) với các checklist cấu hình hệ điều hành cũng như cấu hình ứng dụng. Công nghệ bảo mật tự động hóa có thể sử dụng checklist để thực hiện cấu hình và giám sát liên tục các cài đặt cấu hình này để đảm bảo chúng luôn được tuân thủ đúng checklist. Cũng cần xem xét việc sử dụng một hệ thống tự động quản lý bản vá cho hệ điều hành và ứng dụng.

Tổ chức cần sử dụng các nguyên tắc gia cố hệ thống. Chẳng hạn như nguyên tắc quyền tối thiểu, ta cần cấu hình các host cung cấp quyền tối thiểu cho nhân viên hoặc các tiến trình phần mềm đủ để thực hiện các hoạt động trong phạm vi và vai trò của mình. Quy tắc này có thể hữu ích đối với các mã độc yêu cầu quyền quản trị để khai thác lỗ hổng phần mềm thành công. Ngay cả khi sự cố mã độc xảy ra, các ứng dụng với quyền tối thiểu cũng giúp giảm thiểu thiệt hại gây ra bởi mã độc. Một số nguyên tắc gia cố hệ thống khác mà tổ chức có thể áp dụng:

- Vô hiệu hóa hoặc gỡ bỏ các dịch vụ không cần thiết (đặc biệt là các dịch vụ mạng) vì những dịch vụ này có thể vô tình là các hướng tân công phụ mà mã độc có thể lợi dụng để lây lan.

- Loại bỏ các ứng dụng chia sẻ file không an toàn.

- Gỡ bỏ những ứng dụng không cần thiết khi máy tính bị nhiễm mã độc, virus

- Gỡ bỏ hoặc thay đổi tài khoản người dùng mặc định của hệ điều hành và các ứng dụng vì các tài khoản này có thể được mã độc sử dụng để truy cập trái phép tới các host.

- Vô hiệu hóa tính năng tự động thực thi đối với file nhị phân hoặc các script, bao gồm cả tính năng AutoRun trên các máy tính chạy Windows.

- Thay đổi file associations mặc định (ứng dụng mặc định để mở một file theo định dạng cụ thể) đối với các định dạng file người dùng ít sử dụng nhưng thường được sử dụng bởi mã độc (VD: .pif, .vbs), thay đổi này giúp file không được thực thi tự động khi một người dùng cố mở chúng.

Gia cố hệ thống cần được áp dụng đối với cả các ứng dụng như email client, trình duyệt web và các trình xử lý văn bản, các ứng dụng này thường xuyên là mục tiêu khai thác của mã độc (VD: ngôn ngữ macro trên trình xử lý văn bản, các plug-in trên trình duyệt web). Ta nên vô hiệu hóa những tính năng không cần thiết trên các ứng dụng này để hạn chế hướng tấn công của mã độc.

4. Giảm thiểu mối đe dọa

Giả sử mọi lỗ hổng phần mềm đều đã được vá, giảm thiểu mối đe dọa vẫn là bước đặc biệt quan trọng, ví dụ, để ngăn chặn các mã độc không khai thác lỗ hổng phần mềm mà dựa vào các kỹ thuật xã hội đánh lừa người dùng thực thi các tập tin độc hại. Các công cụ thường được sử dụng để giảm thiểu mối đe dọa là: phần mềm antivirus, IPS, tường lửa, công cụ lọc nội dung và một danh sách các ứng dụng an toàn (application whitelisting).

4.1. Phần mềm Antivirus

Cần đảm bảo các chức năng tối thiểu:

- Rà quét các thành phần quan trọng trong hệ thống như các tập tin startup hoặc boot records.

- Theo dõi hành vi thời gian thực.

- Giám sát hành vi của các ứng dụng phổ biến như email client, trình duyệt web và phần ứng dụng nhắn tin,…, là những ứng dụng thường bị khai thác để lây nhiễm mã độc.

- Rà quét tập tin trong hệ thống để phát hiện các mẫu mã độc đã biết.

- Disinfect (gỡ bỏ mã độc hại khỏi tập tin và phục hồi tập tin gốc), quarantine (cô lập, cách ly tập tin nghi ngờ bị lây nhiễm mã độc).

Cần cài đặt phần mềm antivirus trên mọi host, ngay sau khi cài đặt hệ điều hành và tải về bản cập nhật dữ liệu mới nhất cho antivirus.

Một tổ chức nên sử dụng phần mềm antivirus quản lý tập trung, được quản lý bởi một quản trị viên có khả năng xử lý mẫu nghi ngờ. Cần cấu hình không cho phép người dùng bình thường vô hiệu hóa, thay đổi cấu hình hoặc gỡ bỏ phần mềm antivirus.

Các phần mềm antivirus rất hiệu quả trong việc phát hiện và gỡ bỏ các mẫu mã độc đã biết nhưng chúng có thể không phát hiện ra một mẫu mã độc mới hoặc một khuôn dạng hành vi độc hại mới.

4.2. Hệ thống ngăn chặn xâm nhập (IPS)

Các hệ thống Network-based IPS được dùng để phát hiện nhiều dạng hành vi độc hại bao gồm mã độc nhưng mặc định, chúng thường chỉ phát hiện được số ít mẫu mã độc, chẳng hạn như các mẫu worm nổi tiếng hiện thời. Tuy nhiên, một số hệ thống IPS cho phép quản trị viên tùy chỉnh sâu để tự tạo và triển khai các attack signature cho các mối đe dọa mã độc một cách nhanh chóng. Mặc dù có nhiều rủi ro, chẳng hạn signature không chính xác có thể gây ra việc vô tình chặn những hành vi hợp lệ, một signature tùy chỉnh vẫn có thể rất hữu ích khi ngăn chặn những mã độc mới trước khi các phần mềm antivirus cập nhật signature của chúng.

Một dạng IPS khác là NBA (network behavior analysis system) được dùng để ngăn chặn tấn công dựa trên cơ chế xác định lưu lượng mạng bất thường. Mặc dù NBA được dùng chủ yếu để ngăn chặn tấn công DDoS, chúng cũng có thể được dùng để nhận dạng hành vi của worm hoặc các dạng mã độc khác. NBA hoặc động bằng cách theo dõi khuôn mẫu lưu lượng mạng thông thường, bao gồm thông tin host nào giao tiếp với các host các sử dụng giao thức nào, lưu lượng thông thường và lưu lượng đỉnh trên mỗi hành vi,… và lập các đường cơ sở (baseline) dựa trên các thông tin theo dõi được. Hệ thống sẽ giám sát hoạt động mạng để phát hiện các dấu hiệu sai lệch so với các đường cơ sở. Nếu một mã độc gây ra một lưu lượng mạng cao bất thường hoặc sử dụng một giao thức chưa từng được ghi nhận và nếu NBA được triển khai nội tuyến (inline) thì NBA đó sẽ ngăn chặn hành vi bất thường vừa phát hiện.

Một cách khác để hạn chế các sự cố mã độc là cấu hình các thiết bị mạng với định mức tối đa dung lượng mà một host hoặc một service được phép sử dụng.

Các hệ thống Host-based IPS sử dụng để giám sát các sự kiện trên một host cụ thể, chặng hạn như ghi log, các tiến trình đang được thực thi, truy cập và sửa đổi tập tin, thay đổi cấu hình một ứng dụng nào đó trên host, giám sát lưu lượng mạng trên host,… Host-based IPS thường sử dụng kết hợp cả signature và khuôn dạng các hành vi cho phép để phát hiện các tấn công đã biết và chưa biết xảy ra trên host.

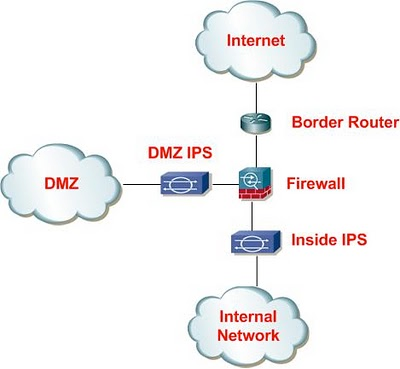

4.3. Sử dụng Firewall

Network firewall được triển khai giữa các mạng để hạn chế số dạng lưu lượng hợp lệ giữa một mạng và các mạng khác.

Host-based firewall là phần mềm chạy trên host cụ thể hạn chế lưu lượng mạng vào và ra trên chính host đó. Cả hai loại firewall trên đều nên được sử dụng nhằm hạn chế nguy cơ lây nhiễm mã độc trên thiết bị.

Các tổ chức cần cấu hình firewall với tập luật deny by default – chặn mọi lưu lượng mạng ngoại trừ những lưu lượng cụ thể được định nghĩa bởi quản trị viên. Với tập luật firewall như vậy, mã độc không thể phát tán bằng cách lợi dụng các service không thực sự cần thiết đối với tổ chức.

Khi một mã độc mới xuất hiện sử dụng các dịch vụ mạng để phát tán, quản trị viên cần sẵn sàng thêm hoặc thay đổi luật firewall sớm nhất có thể để ngăn chặn nguy cơ xảy ra sự cố mã độc. Các luật firewall rất hữu ích trong việc ngăn chặn các mã độc hoạt động dựa theo một địa chỉ IP cụ thể, chẳng hạn khi một worm thực hiện tải Trojan horse từ một trong 5 host bên ngoài mạng, quản trị viên chỉ cần thêm luật firewall ngăn chặn mọi giao tiếp tới các địa chỉ IP này để phòng tránh lây nhiễm Trojan.

4.4. Sử dụng công nghệ kiểm tra và lọc nội dung

Các tổ chức nên sử dụng các công nghệ kiểm tra và lọc nội dung để ngăn chặn mã độc phát tán qua email. Bên cạnh đó, cũng nên sử dụng công nghệ lọc thư rác để giảm thiểu số thư rác tiếp cận được đến người dùng vì thư rác thường được sử dụng để phát tán mã độc, đặc biệt là trong các cuộc tấn công phishing.

Các tổ chức cũng nên cân nhắc việc cấu hình mail server và mail client để chặn các tập tin đính kèm ở định dạng có thể chứa mã độc hại (VD: .pif, .vbs) và các tập tin có tên chứa các phần mở rộng giả (VD: .txt.vbs, .html.exe). Tuy nhiên, điều này có thể khiến các hoạt động hợp lệ cũng bị chặn. Một số tổ chức chủ đích sử dụng phần mở rộng giả người dùng sau khi tải tập tin về phải đổi tên tập tin trước khi thực thi.

Các công nghệ kiểm tra và lọc nội dung cũng nên được sử dụng để ngăn chặn các nguy cơ lây nhiễm mã độc từ ứng dụng web. Ngoài ngăn chặn truy cập các nội dung không phù hợp ở nơi làm việc, những trang web có thể nhúng mã độc, hay chặn một số dạng tập tin nhạy cảm (VD: ActiveX Scripting), tổ chức cũng nên chặn các cửa sổ popup không mong muốn trên trình duyệt web. Cửa sổ popup có thể nhìn giống như một message box bình thường và đánh lừa người dùng click vào các trang web giả mạo để đánh cắp thông tin hoặc thực thi mã độc hại.

Cả công cụ lọc nội dung email và lọc nội dung website đều nên sử dụng các danh sách đen thời gian thực và kết hợp nhiều cơ chế lọc nhất có thể. Các cơ chế lọc này dựa trên các kỹ thuật đa dạng để phát hiện địa chỉ IP, domain name hoặc URI khả nghi.

4.5. Sử dụng danh sách trắng đối với các ứng dụng

Sử dụng danh sách trắng để chỉ định những ứng dụng nào được ủy quyền sử dụng trên host. Đa số các công nghệ danh sách trắng ứng dụng đều có thể chạy ở hai chế độ: giám sát và bắt buộc. Ở chế độ bắt buộc, tất cả các ứng dụng không có trong danh sách sẽ bị cấm thực thi. Ở chế độ giám sát, các ứng dụng nằm ngoài danh sách trắng vẫn được thực thi nhưng sẽ được ghi log.

Việc cân nhắc sử dụng một trong hai chế độ này là đơn giản: sử dụng chế độ bắt buộc sẽ ngăn chặn thực thi mã độc, nhưng nó cũng ngăn chặn luôn cả những ứng dụng vô hại nhưng không có trong danh sách trắng. Một tổ chức khi triển khai công nghệ danh sách trắng ban đầu nên chạy trong chế độ giám sát để xác định các ứng dụng cần thiết nhưng chưa có trong danh sách, sau đó cấu hình lại để chạy trong chế độ bắt buộc. Áp dụng danh sách trắng trong chế độ giám sát cũng tương tự như chạy hệ thống IDS mà không có khả năng ngăn chặn; chế độ này có ích khi hệ thống mạng đã bị nhiễm mã độc, ta có thể xác định host nào bị ảnh hưởng nhưng không thể ngăn chặn việc mã độc tiếp tục lây nhiễm trong mạng.

Các tổ chức yêu cầu mức độ bảo mật cao nên cân nhắc sử dụng công nghệ danh sách trắng. Công nghệ này được tích hợp sẵn trong nhiều hệ điều hành hoặc được cung cấp bởi bên thứ ba.

5. Xây dựng kiến trúc phòng thủ hiệu quả

Ngay cả khi các nỗ lực giảm thiểu lỗ hổng và các nguy cơ được áp dụng nghiêm ngặt, sự cố mã độc vẫn có khả năng xảy ra. Các tổ chức nên cân nhắc sử dụng các phương pháp bổ sung để cải thiện kiến trúc phòng thủ để giảm thiểu ảnh hưởng của sự cố mã độc.

5.1. Bảo vệ BIOS

Các sửa đổi trái phép lên BIOS thực hiện bởi các phần mềm độc hại có thể dẫn đến các hành vi độc hại khác vì BIOS firmware có vị trí đặc quyền trong kiến trúc máy tính. Sửa đổi trái phép lên BIOS có thể là một phần của một cuộc tấn công phức tạp, có chủ đích đối với tổ chức – một vụ DoS vĩnh viễn (BIOS bị hư hại) hoặc một mã độc tồn tại bền vững trên hệ thống (mã độc được nhúng vào BIOS). Việc thay đổi từ triển khai BIOS sang UEFI cũng có thể khiến mã độc lây lan rộng rãi vì UEFI được triển khai theo một chuẩn chung.

5.2. Sử dụng mô hình Sandbox

Sandbox mà một môi trường được kiểm soát cho phép hạn chế hành vi mà các ứng dụng có thể thực hiện và cách ly chúng khỏi các ứng dụng khác đang chạy trên cùng một host. Trong mô hình sandbox, thường thì chỉ những hành vi “an toàn” được thực thi; mọi hành vi khác đều bị ngăn chặn. Sandbox cũng hạn chế truy cập tới tài nguyên hệ thống, chẳng hạn như bộ nhớ và hệ thống file, để giữ các ứng dụng trong sandbox được cô lập với các ứng dụng khác.

Trong phòng tránh và xử lý sự cố mã độc, bằng cách giới hạn những hành vi được thực hiện, sandbox có thể ngăn chặn những hành vi độc hại và giảm thiểu ảnh hưởng của mã độc bằng cách giới hạn những thông tin hoặc tài nguyên mà mã độc có thể truy cập. Một lợi ich khác từ sandbox là nó cho phép ta quay lại trạng thái “sạch” khi sandbox được khởi tạo.

5.3. Sử dụng nhiều trình duyệt web cho các hoạt động khác nhau

Truy cập vào các website chứa mã độc hại là một trong các con đường phổ biến nhất để một máy tính bị nhiễm mã độc, chẳng hạn bị cài đặt các plugin. Người dùng nên sử dụng một trình duyệt web cho các hoạt động công việc và một trình duyệt web khác cho các hoạt đồng truy cập web còn lại. Biện pháp này tách dữ liệu nhạy cảm của tổ chức khỏi các loại dữ liệu khác.

5.4. Sử dụng công nghệ ảo hóa

Sử dụng trình duyệt web riêng cho các hoạt động công việc chỉ đơn thuần bảo vệ dữ liệu ứng dụng web của người dùng. Để bảo vệ các dữ liệu khác, cần sử dụng một hệ điều hành riêng cho các hoạt động công việc và một hệ điều hành khác cho các hoạt động còn lại, bao gồm cả duyệt web. Để tiện chuyển giữa các hệ điều hành, mỗi hệ điều này nên được cài trên một máy ảo và quản lý chung bởi một hệ điều hành chủ. Một cuộc tấn công chỉ có thể gây ảnh hưởng tới một máy ảo, các máy khác sẽ được an toàn trừ khi cuộc tấn công nhắm đến chính phần mềm ảo hóa. Một lợi ích khác khi sử dụng các máy ảo là tính năng tạo snapshot – ta có thể đưa máy ảo trở về trạng thái an toàn miễn là trạng thái đó đã được tạo snapshot.

Trên đây là phần 1 về cách cách phòng chống mã độc của chuyên gia Bùi Đình Cường. Theo dõi các bài viết hay tại blog securitybox.vn/blog bạn nhé.

XEM NHIỀU NHẤT: Giải mã mật khẩu – Phần 1: Các Nguyên Lý và Kĩ Thuật