Trong những năm gần đây, Mã độc gia tăng với tốc độ chóng mặt dưới nhiều kỹ thuật tinh vi nhằm đánh cắp thông tin và kiểm soát các hệ thống trên khắp thế giới. Do đó, phân tích mã độc cũng trở thành lĩnh vực được nhiều người quan tâm. Bài viết dưới đây, SeucirtyBox sẽ hướng dẫn bạn đọc cách phân tích, phát hiện và gỡ bỏ mã độc Lab01-02.

Phân tích mã độc Lab01-02 trong cuốn Practical Malware Analysis của Andrew Honig và Michael Sikorski (https://nostarch.com/malware)

Mẫu mã độc của Lab01-02 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Phân tích

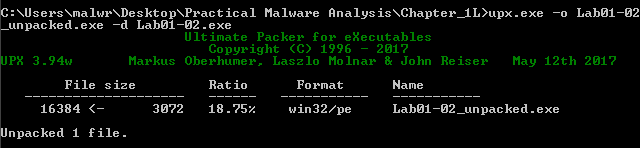

- Lab01-02 gồm 1 file .EXE, được pack bằng UPX 3.04. Có thể unpack file Lab01-02.exe bằng upx, sử dụng lệnh upx -d.

- Mã độc chỉ có hai hàm chức năng đáng chú ý:

+ Hàm sub_401040 tạo một mutex với tên “HGL345” để đảm bảo tại một thời điểm chí có một instance duy nhất của mã độc được thực thi trong hệ thống. Sau đó mã độc tạo auto start service gọi đến chính file thực thi mã độc

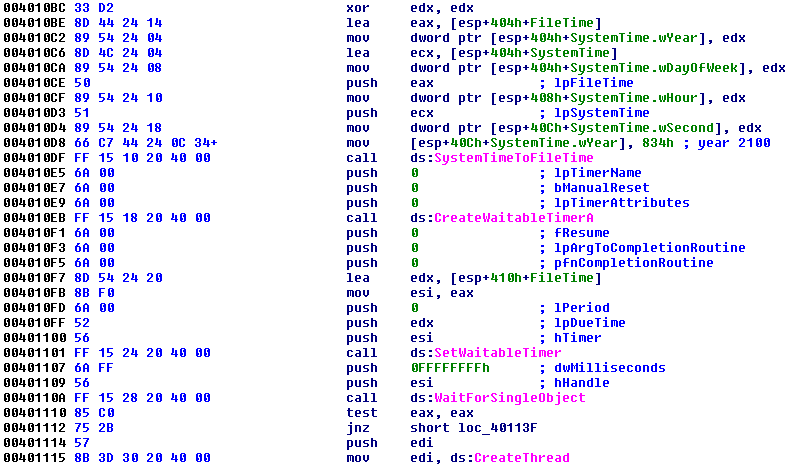

+ Sau khi tạo auto start service, mã độc tạo một bộ hẹn giờ tới thời điểm 0h00 ngày 1/1/2100 sẽ tạo một thread mới gọi hàm StartAddress.

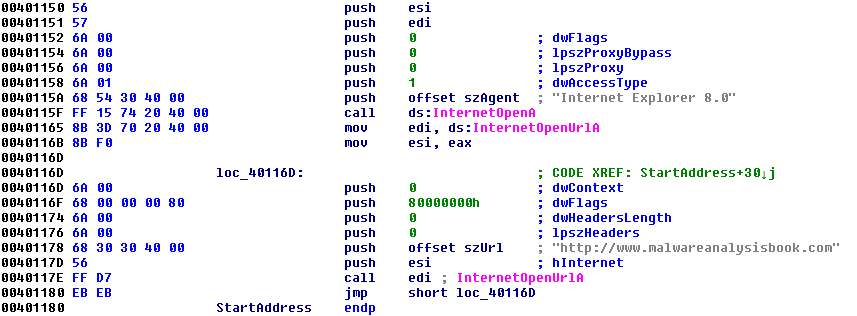

+ Hàm StartAddress thực hiện lặp vô tận thao tác kết nối tới địa chỉ “http://www.malwareanalysisbook.com” với UA là “Internet Explorer 8.0”.

- Mã độc tạo các registry key:

HKLM\SYSTEM\ControlSet001\Services\Malservice

HKLM\SYSTEM\ControlSet001\Services\Malservice\Security

HKLM\SYSTEM\CurrentControlSet\Services\Malservice

HKLM\SYSTEM\CurrentControlSet\Services\Malservice\Security

- Như vậy, Lab01-02.exe được cài đặt như một bot, sử dụng bộ đếm giờ tới 0h00 ngày 1/1/2100 thực hiện một cuộc tấn công DoS/DDoS vào máy chủ web của website http://malwareanalysis.com

Phát hiện

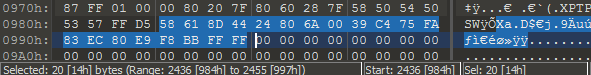

Lab01-02.exe có thể được phát hiện bằng signature, lấy 20 byte từ file offset 2080 và 2436 để làm signature.

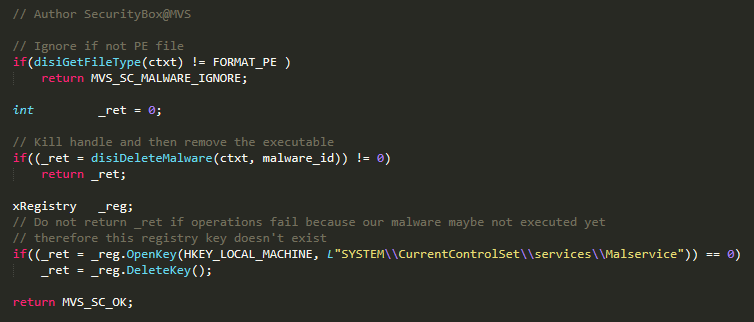

Gỡ bỏ

- Kill handle và xóa file thực thi mã độc

Chỉ cần xóa key HKLM\SYSTEM\CurrentControlSet\Services\Malservice, key HKLM\SYSTEM\ControlSet001\Services\Malservice và service object trong Service Control Manager tự động được xóa.

Theo dõi đầy đủ các bài viết liên quan đến chủ đề phân tích mã độc của SecurityBox TẠI ĐÂY

Bạn là sinh viên các ngành quản trị thông tin và an ninh mạng, bạn muốn tìm tòi cơ hội để thực hành, thực tế và nhận sự hướng dẫn của chuyên gia an ninh mạng SecurityBox =>> XEM TẠI ĐÂY