Ở bài viết trước bạn đọc đã được tìm hiểu về Điều tra số, bài viết này đi sâu phân tích về điều tra số trên LINUX

Linux không phải hệ điều hành phổ biến nhất, phần lớn các máy laptop và desktop chạy hệ điều hành Windows nhưng Linux lại rất phổ biến trên các máy chủ. Linux là lựa chọn hàng đầu cho các nhà cung cấp dịch vụ Internet và các công ty lớn như Google. Linux cũng là lựa chọn phổ biến đối với các nhà phát triển, người làm về lĩnh vực an toàn thông tin cũng như lập trình viên. Nhiều thiết bị xung quanh ta cũng đang chạy phiên bản nào đó của Linux: Các thiết bị điều khiển hay máy giặt, tủ lạnh,… Linux cũng là nền tảng tuyệt vời sử dụng để thực hiện điều tra số trên các nền tảng khác: Windows, OS X, Android,…

Quy trình điều tra số trên Linux

• Tạo và lưu trữ ảnh của bộ nhớ trong (RAM)

• Theo dõi và phân tích các kết nối mạng đang diễn ra

• Kiểm tra dữ liệu hệ thống

• Lập tài liệu về cấu hình ngày và giờ hệ thống

• Lập tài liệu về hiện trạng cấu hình phần cứng của hệ thống

• Tạo và lưu trữ bản sao của ổ nhớ dưới dạng ảnh hoặc một ổ đĩa nhân bản

• Đóng băng hệ thống hoặc thực hiện biện pháp tốt nhất để giữ nguyên hiện trạng máy tính • Lên danh sách các từ khóa tìm kiếm

• Kiểm tra các không gian ổ nhớ chưa cấp phát và khôi phục các tập tin bị xóa

• Lập tài liệu về cấu trúc hệ thống file, bao gồm cả thông tin tên, thời điểm truy cập và sửa đổi liên quan đến từng file

• Thu thập và phân tích log hệ thống, log từ các ứng dụng người dùng

• Tìm kiếm tập tin, chương trình và thiết bị lưu trữ bất thường

• Kiểm tra các phần mềm không tin cậy

• Lập tài liệu báo cáo tổng hợp các chứng cứ thu thập được

Bài viết dưới đây phân tích duy trình tạo và lưu trữ ảnh của bộ nhớ trong RAM, một trong những quy trình điều tra số trên Linux

Bước 1: Tạo và lưu trữ ảnh của bộ nhớ trong RAM

Đối với đa số trường hợp điều tra số, điều tra viên cần tạo ảnh bộ nhớ ngay khi sự cố đang diễn ra hoặc sớm nhất có thể sau khi tiếp quản hệ thống để bảo toàn các chứng cứ nằm trên bộ nhớ. Từ một bản sao ảnh của bộ nhớ, ta có thể trích xuất được các thông tin:

+ Các kết nối mạng tại thời điểm tạo ảnh bộ nhớ

+ Danh sách các tiến trình đang chạy tại thời điểm tạo ảnh bộ nhớ

+ Danh sách user và password

+ Các thư viện liên kết động (DLL) đang được tải tại thời điểm tạo ảnh của bộ nhớ

+ Nội dung của các cửa sổ đang được mở trong GUI

+ Các giá trị registry được sử dụng bởi các tiến trình tương ứng

+ Các tập tin được mở bởi mỗi tiến trình tương ứng

+ Code thực thi sau khi được unpack hoặc giải mã của một chương trình

+ Các mã độc lưu trú trên bộ nhớ (Fileless malware)

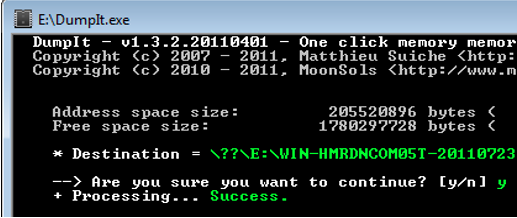

Ta có thể tạo ảnh của bộ nhớ bằng các công cụ: LiME đối với hệ thống chạy Linux, DumpIt với hệ thống Windows.

sudoinsmodlime-4.4.0-62-generic.ko

“path=/path/to/acquisition/Linux_x64.vmem format=raw”

Sau khi có được ảnh bộ nhớ, để trích xuất được các thông tin hữu ích như đã liệt kê, điều tra viên có thể sử dụng các công cụ như Rekall hoặc Volatility. Chẳng hạn, hệ thống máy tính cần điều tra chạy hệ điều hành Windows, ta sử dụng DumpIt để tạo ảnh bộ nhớ (Windows7_x64.vmem) và khai thác các thông tin sau qua Volatility:

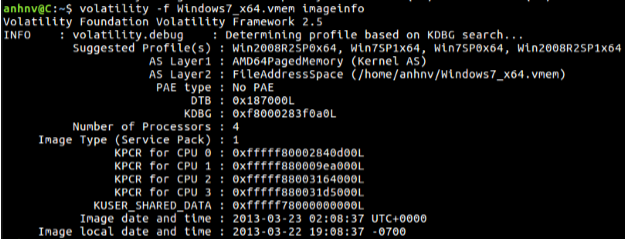

– Thông tin profile của ảnh:

volatility -f Windows7_x64.vmem imageinfo

Hệ thống chạy trên Windows 7 64-bit, profile mà ta có thể sử dụng là Win7SP1x64.

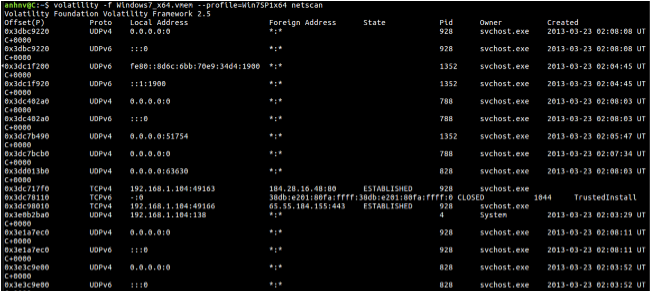

– Các kết nối mạng tại thời điểm tạo ảnh bộ nhớ:

volatility -f Windows7_x64.vmem –profile=Win7SP1x64 netscan

Kết nối tới 192.168.1.104, sử dụng các cổng 49163, 49166 và 138 có thể coi là các kết nối khả nghi.

Kết nối tới 192.168.1.104, sử dụng các cổng 49163, 49166 và 138 có thể coi là các kết nối khả nghi.

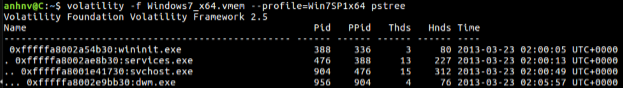

– Danh sách các tiến trình đang được thực thi tại thời điểm tạo ảnh bộ nhớ:

volatility -f Windows7_x64.vmem –profile=Win7SP1x64 pslist hoặc volatility -f Windows7_x64.vmem –profile=Win7SP1x64 psscan hoặc volatility -f Windows7_x64.vmem –profile=Win7SP1x64 pstree

Nếu phát hiện một tiến trình svchost.exe không phải là tiến trình con của services.exe thì tiến trình svchost.exe vừa phát hiện có thể là một tiến trình độc hại giả mạo tiến trình svchost.exe đã được xác thực.

– Danh sách username và password:

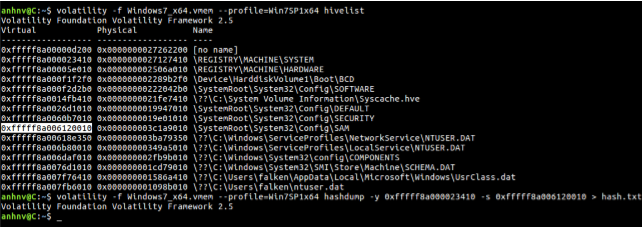

Lấy danh sách hivelist:

volatility -f Windows7_x64.vmem –profile=Win7SP1x64 hivelist

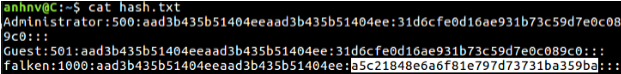

Xuất password hash từ giá trị SAM key: volatility -f Windows7_x64.vmem –profile=Win7SP1x64 hashdump -y 0xfffff8a000023410 -s 0xfffff8a006120010 > hash.txt

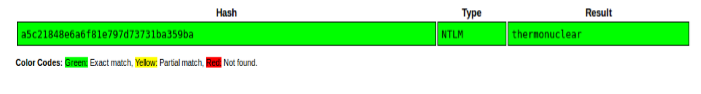

Giải mã hash bằng một công cụ online không khó tìm (https://crackstation.net/):

Giải mã hash bằng một công cụ online không khó tìm (https://crackstation.net/):

Quý khách hàng cần tư vấn hỗ trợ về dịch vụ, giải pháp hoặc sản phẩm vui lòng liên hệ:

Website: https://securitybox.vn

Hotline: 092 711 8899

Email: [email protected]

Địa chỉ: Tầng 9, 459 Đội Cấn, quận Ba Đình, thành phố Hà Nội.