Microsoft mới đây đã đưa ra cảnh báo khẩn cấp về một chiến dịch spam trực tuyến nhắm vào các các quốc gia châu Âu, các chiến dịch này hiện đang sử dụng một exploit có thể dễ dàng lây nhiễm cho người dùng chỉ bằng việc mở tài liệu đính kèm.

Trong một loạt các bài tweet đăng tải từ tài khoản Microsoft Security Intelligence trên Twitter, Microsoft đã không ít lần đưa ra cảnh báo rằng họ đã phát hiện ra một chiến dịch độc hại có chứa tệp đính kèm RTF lạm dụng lỗ hổng CVE-2017-11882 trong Microsoft Office và Wordpad. Khi được exploit thành công, lỗ hổng này có thể tự động lây nhiễm cho người dùng chỉ bằng việc họ chẳng may mở tài liệu đính kèm độc hại.

XEM THÊM: Chiến dịch botnet GoldBrute nhằm vào 1,5 triệu máy chủ RDP trên toàn thế giới

Lỗ hổng CVE-2017-11882 cho phép các tài liệu RTF và Word được tạo để tự động thực hiện một số lệnh nhất định sau khi mở. Lỗ hổng này đã được tuyên bố vá thành công vào năm 2017, thế nhưng trên thực tế, Microsoft vẫn tiếp tục ghi nhận các trường hợp exploit nhỏ lẻ được sử dụng trong các cuộc tấn công, đặc biệt đang có dấu hiệu gia tăng trở lại cả về số lượng lẫn phạm vi tác động trong vài tuần qua. Nguyên văn thông báo của Microsoft như sau:

“Đáng chú ý, đội ngũ bảo mật của Microsoft đã ghi nhận sự gia tăng nhanh chóng trong số lượng các hoạt động độc hại liên quan đến lỗ hổng CVE-2017-11882 trong vài tuần trở lại đây. Chúng tôi thực sự khuyên bạn nên áp dụng các bản cập nhật bảo mật mới nhất nhằm đảm bảo an toàn cho hệ thống của mình”.

Theo các chuyên gia của Microsoft, khi tệp đính kèm được mở, nó sẽ “thực thi một số lượng lớn các tập lệnh thuộc nhiều loại khác nhau (VBScript, PowerShell, PHP, và một số loại khác) để download payload về hệ thống nạn nhân”.

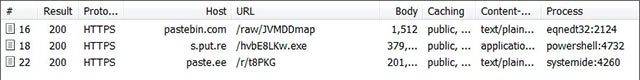

Các nhà nghiên cứu đã tiến hành kiểm tra một trong các tài liệu mẫu, khi mở tài liệu, nó ngay lập tức bắt đầu thực thi một tập lệnh được tải xuống từ Pastebin, thực thi lệnh PowerShell. Lệnh PowerShell này sau đó sẽ tải xuống một tệp được mã hóa có tên base64 và lưu tệp này vào địa chỉ %temp%\bakdraw.exe.

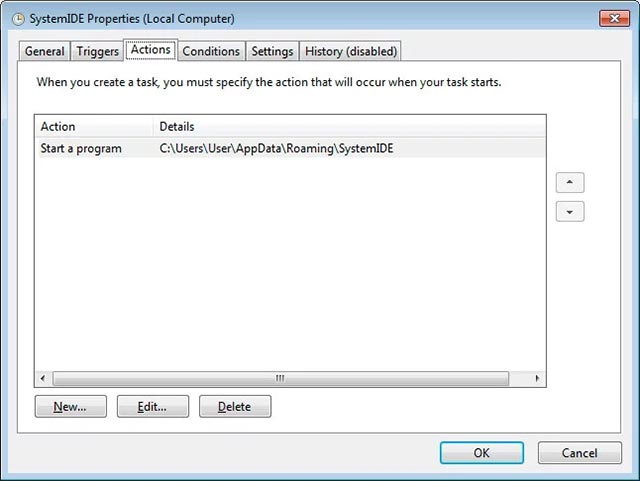

Tiếp theo, một bản sao của bakdraw.exe sẽ được sao chép sang địa chỉ %UserProfile%\AppData\Roaming\SystemIDE, và đồng thời một tác vụ theo lịch trình (Scheduled Task) có tên SystemIDE sẽ được cấu hình để bắt đầu thực thi cũng như bổ sung thêm tính bền vững.

Lỗ hổng CVE-2017-11882 gần đây cũng đã được phát hiện bởi đội ngũ FireEye, và hiện đang được sử dụng trong chiến dịch nhắm vào một số mục tiêu ở khu vực Trung Á, đồng thời thiết lập một backdoor mới có tên HawkBall. Hiện vẫn chưa rõ các chiến dịch này có được liên kết với nhau hay không.

CẢNH BÁO: Windows gặp lỗi lớn, Microsoft khẩn thiết kêu gọi người dùng cập nhật

Nguồn: THN