Một botnet mới có tên Echobot đã góp mặt trong 26 chiến dịch exploit nguy hiểm, đồng thời sử dụng chính các exploit làm công cụ để lây lan nhanh chóng. Theo thống kê, hầu hết các mã exploit mà Echobot góp mặt là dành cho các thiết bị IoT chưa được cập nhật bản vá bảo mật. Tuy nhiên, cũng có rất nhiều ứng dụng doanh nghiệp Oracle WebLogic và VMware SD-Wan cũng nằm trong số các mục tiêu bị tấn công.

Echobot hoạt động dựa trên phần mềm độc hại Mirai, tức là cũng giống như hàng trăm botnet khác xuất hiện sau khi mã nguồn của một phần mềm độc hại được công khai. Nó đã được tiết lộ lần đầu tiên vào đầu tháng này bởi các nhà nghiên cứu bảo mật tại Palo Alto Networks (https://unit42.paloaltonetworks.com/new-mirai-variant-adds-8-new-Exloits-target-additable-iot-devices/). Các chuyên gia đã tìm thấy botnet này vào thời điểm nó “mới chỉ” góp mặt trong 18 chiến dịch exploit trên toàn thế giới.

Thiết bị IoT trở thành mục tiêu chính

Nhà nghiên cứu bảo mật nổi tiếng Larry Cashdollar thuộc nhóm phản ứng tình báo an ninh mạng (SIRT) của Akamai đã quan sát thấy một phiên bản mới của botnet Echobot, bổ sung thêm một loạt 8 exploit mới để giúp nó mở rộng phạm vi lây lan.

“Tôi đã đếm được tổng cộng 26 cách thức exploit độc lập đang được sử dụng trong việc lây lan mạng botnet này. Hầu hết đây đều là các lỗ hổng thực thi lệnh vốn đã được biết đến rất nhiều trong các thiết bị nối mạng khác nhau”, ông Larry Cashdollar cho biết.

Những mục tiêu của biến thể Echobot mới nhất bao gồm các thiết bị lưu trữ kết nối mạng (NAS), bộ định tuyến (router), đầu ghi video mạng (NVR), camera IP, điện thoại IP và các hệ thống thuyết trình không dây (wireless presentation systems).

Cảnh Báo: Chiến dịch Spam dễ dàng lây nhiễm cho người dùng thông qua lỗ hổng trong Office và Wordpad

Các lỗ hổng cũ đã xuất hiện từ hàng thập kỷ trước đang bị khai thác trở lại

Larry Cashdollar và các cộng sự đang gặp khó khăn trong việc xác định các lỗ hổng được sử dụng bởi botnet này, bởi một vài trong số chúng đã được phát hiện công khai, nhưng lại không có bất cứ số hiệu theo dõi nào được chỉ định cụ thể cho từng trường hợp.

Đội ngũ của Cashdollar đã khắc phục vấn đề bằng cách liên hệ với MITER và nhờ tổ chức này phân bổ lại số hiệu nhận dạng cho vectơ lây nhiễm mà ông thấy thiếu mấy ký hiệu CVE.

Nỗ lực này đóng vai trò cực kỳ hữu ích không chỉ cho nghiên cứu của Cashdollar và các cộng sự, mà còn cho cả các chuyên gia khác khi tìm thấy các lỗ hổng được khai thác trong tự nhiên vì số hiệu CVE là một hệ thống phân loại tiêu chuẩn được sử dụng bởi cộng đồng infosec.

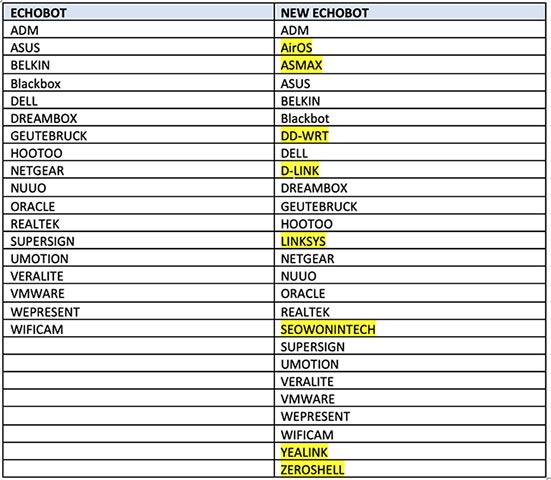

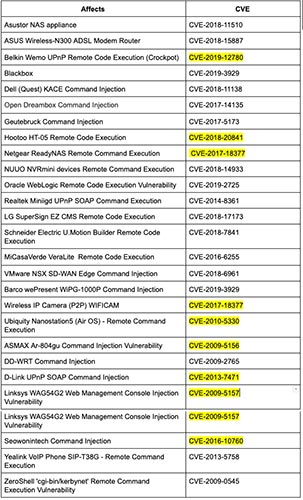

Cashdollar cũng đã biên soạn một danh sách với các lỗi được sử dụng bởi biến thể Echobot mới như sau:

Một khía cạnh quan trọng mà nhà nghiên cứu này cảnh báo, đó là kẻ xấu đã mở rộng danh sách mục tiêu vượt ra ngoài phạm vi thiết bị IoT, và bổ sung thêm cả các exploit nhắm vào Oracle WebLogic Server và phần mềm mạng VMware SD-WAN, vốn được sử dụng để cung cấp dịch vụ đám mây, các trung tâm lưu trữ dữ liệu riêng tư, và những ứng dụng doanh nghiệp dựa trên SaaS – đóng vai trò cực kỳ quan trọng đối với nhiều tổ chức, doanh nghiệp.

Bên cạnh đó, nhóm nghiên cứu cũng ghi nhận hiện tượng các lỗ hổng bảo mật cũ vốn đã xuất hiện từ hàng thập kỷ trước đang bị mạng botnet này khai thác trở lại, cho thấy các tác giả phần mềm độc hại hoàn toàn không quan tâm đến tuổi của lỗ hổng, miễn là chúng vẫn sở hữu hiệu quả tuyệt vời đối với những thiết bị chưa được cập nhật bản vá.

Điều này cho thấy nhiều hệ thống dễ bị tổn thương vẫn đang được sử dụng, và rất có thể chúng sẽ trở thành miếng mồi ngon cho Echobot nếu không được cập nhật bản vá bảo mật kịp thời.

Nghiên cứu của Larry Cashdollar và các cộng sự đã tiết lộ thêm thông tin về việc Echobot chỉ sử dụng cùng một mã tấn công duy nhất có nguồn gốc từ Mirai, và sự khác biệt rõ rệt nhất chính là nằm ở các exploit đang giúp nó lây lan nhanh chóng trên toàn thế giới.

Larry Cashdollar nhận thấy rằng những máy chủ chỉ huy và điều khiển (C2 Server) được đặt cho các tên miền akumaiotsolutions [.] Pw và akuma [.] Pw, mặc dù chúng hoàn toàn không phân giải thành địa chỉ IP.

Hacker đánh cắp thẻ tín dụng của khách hàng từ 103 nhà hàng của Checkers và Rally

Nguồn: tổng hợp